Smartphones und Tablets

Android-Schädling verschlüsselt Speicherkarte

von

Konstantin

Pfliegl - 05.06.2014

Foto: Eset

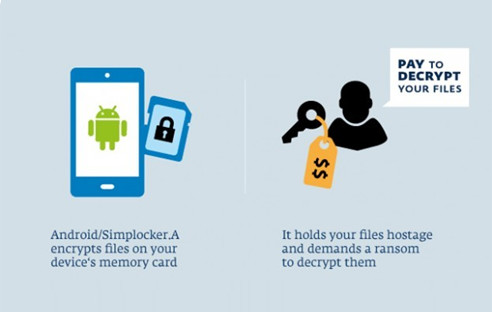

Neue Geschäftsidee der Cyber-Schurken: Ein Android-Schädling verschlüsselt die Speicherkarte in Smartphones und Tablets. Einen Zugriff darauf gibt's erst wieder gegen Geld.

Erst vor Kurzem wurde eine Lösegeld-App für Android entdeckt: Die Erpresser-App sperrt das Gerät und schaltet es erst nach Zahlung von Lösegeld wieder frei. Nun sind die Kriminellen auf eine neue Idee gekommen: Ein Android-Schädling verschlüsselt die Speicherkarte in Smartphones und Tablet-PCs – erst gegen einen Obolus wird der Speicher wieder entschlüsselt.

Diese Erpresser-Schädlinge sind übrigens nicht neu: Bereits seit Längerem gibt es Lösegeldtrojaner für Desktop-Computer, auch als Ransomware bezeichnet. Sie sperren den Computer und schalten ihn erst nach Zahlung von Lösegeld wieder frei.

So funktioniert der Android-Schädling, der von den Antivirenspezialisten von Eset entdeckt wurde: Der „Android/Simplocker.A“ getaufte Schädling sucht auf der SD-Speicherkarte des befallenen Geräts unter anderem nach Office-Dokumenten, Bilder sowie Videos und verschlüsselt sie mit dem sicheren AES-Algorithmus. Folgende Dateiendungen sind betroffen: „.AVI“, „.BMP“, „.DOC“, „.DOCX“, „.GIF“, „.JPG“, „.JPEG“, „.MKV“, „.MP4“, „.PNG“, „.TXT“ und „.3GP“. Die verschlüsselten Dateien erhalten die zusätzliche Dateiendung „.ENC“.

Befallenes Android-Gerät: So sehen die verschlüsselten Daten auf der Speicherkarte aus, wenn der Lösegeld-Schädling zugeschlagen hat.

(Quelle: Eset)

Darüber hinaus nimmt der Erpresser-Schädling laut Eset über das Internet Kontakt mit einem C&C-Server auf. C&C steht für Command-and-Control-Server. Das ist ein Server im Internet, der mit Trojaner befallene Geräte aus der Ferne steuert. Hierüber übermittelt der Schädling an die Kriminellen Geräteinformationen wie die IMEI-Nummer. Die eindeutige IMEI-Nummer (International Mobile Equipment Identifier) ist eine Art Seriennummer von Mobiltelefonen.

Der Lösegeld-Schädling enthält laut Eset sogar tatsächlich Funktionen zum Entschlüsseln der Daten. Dennoch sollten betroffene Nutzer keine Zahlungen leisten.

Da der Schädling derzeit nur außerhalb des Google Play Stores kursiert, ist die Gefahr eher gering, dass er es auf Ihr Android-Gerät schafft. Sie sollten Android-Apps jedoch grundsätzlich nur von vertrauenswürdigen Quellen wie den Google Play Store oder den Amazon App Shop installieren.

Zudem sollten Sie auf Ihrem Android-Gerät einen aktuellen Virenscanner nutzen. Einen Test aktueller Malware-Scanner finden Sie im Artikel „Das sind die besten Virenscanner für Android“ oder in unserer Bildergalerie.