Kontrolle statt Vertrauen

Wie Zero Trust für mehr Sicherheit sorgt

von

Thomas

Hafen - 04.10.2019

Foto: deepadesign / shutterstock.com

Mit dem Fortschreiten der Digitalisierung wird auch die Angriffsfläche für Kriminelle stetig größer. Neue Berechtigungskonzepte bieten mehr Schutz als Perimeter und VPN und helfen bei der Abwehr.

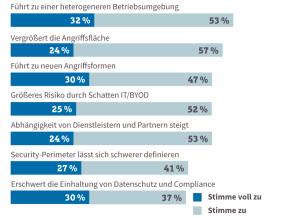

Herausforderung: Die zunehmende Digitalisierung vergrößert die Angriffsfläche und erschwert die Absicherung von Firmennetzen.

(Quelle: Forrester-Studie im Auftrag von Unisys (2018), n = 164 )

Wie bei einer Burg mit Zugbrücke und Torwächter ist der Zugang streng bewacht. Firewalls, Intrusion-Detection-and-Prevention-Systeme (IDS/IPS), Virenscanner und andere Schutzmaßnahmen untersuchen den IP-Verkehr ins Firmennetz, während starke Authentifizierung und VPN-Tunnel die Zugänge der Mitarbeiter absichern.

Für den netzinternen Verkehr sind die Sicherheitsvorkehrungen jedoch wesentlich schwächer, wenn überhaupt vorhanden. „Wird einem User durch ein Remote-Access-VPN-System Zugriff auf das Unternehmensnetz gewährt, kann er dort oftmals auf alle Daten und Anwendungen zugreifen“, erklärt Mathias Widler, Regional Vice President & General Manager, Central EMEA beim Sicherheitsspezialisten Zscaler. „Ein solch grenzenloses Vertrauen kann das Sicherheitssystem unterlaufen.“

Die schwache Absicherung der netzinternen Kommunikation stellt Unternehmen jedoch zunehmend vor Probleme, denn die Schutzwälle des traditionellen Perimeters werden durch Virtualisierung, Cloud-Computing und mobiles Arbeiten immer löchriger, die Angriffsfläche größer.

„Anwendungen, Nutzer und Geräte befinden sich heutzutage außerhalb des herkömmlichen Kontrollbereichs von Unternehmen“, erklärt Gerhard Giese, Manager des Enterprise-Security-Teams bei Akamai, „Folglich müssen Unternehmen die Sicherheit ihrer Netzwerke anpassen, um Schutz zu gewährleisten.“ Das spricht sich auch langsam bei den Betroffenen herum: 58 Prozent der von Forrester Consulting im Auftrag des Sicherheitsspezialisten Unisys befragten IT-Verantwortlichen halten den Perimeter in seiner traditionellen Form für nicht mehr zu verteidigen.

Vertraue niemandem

Um dieses Problem adressieren zu können, hat das Beratungsunternehmen Forrester den „Zero Trust“-Ansatz entwickelt. „Die Grundidee von Zero Trust besteht darin, dass ein User keinen Zugriff auf seine gewünschte Anwendung erhält, bevor er nicht in einem ersten Schritt für den Zugang autorisiert ist“, erklärt Mathias Widler von Zscaler. „Damit wird das traditionelle Zugriffskonzept auf den Kopf gestellt, bei dem erst die Verbindung ins Netzwerk erfolgt und im Anschluss die Autorisierung.“

Zero Trust unterscheidet nicht mehr zwischen sicheren und unsicheren Geräten, vertrauenswürdigen und verdächtigen Nutzern, externen und internen Netzen. Stattdessen wird jeder Zugriff analysiert, bevor er zugelassen wird. „Das Modell sieht eine verstärkte Überprüfung von Benutzern, Geräten und Sicherheitsstatus unmittelbar an den abgerufenen Ressourcen vor, kombiniert mit einem zentralen granularen Policy-Management“, ergänzt Scott Gordon CISSP (Certified Information Systems Security Professional) und Chief Marketing Officer bei Pulse Secure.

Eine Weiterentwicklung des Zero-Trust-Ansatzes ist das CARTA-Modell (Continuous Adaptive Risk and Trust Assessment) von Gartner. Risiken und Vertrauensstatus sollten, so die Idee dahinter, nicht nur beim initialen Zugriff, sondern kontinuierlich während der gesamten Interaktion analysiert und die Bewertung gegebenenfalls angepasst werden. „Entscheidend ist, dass Vertrauen in den Anwender oder sein Gerät nicht von vornherein vorausgesetzt wird, sondern erst durch den Kontext hergestellt und dann im Sinn eines Risiko-Assessments fortlaufend kontrolliert wird“, verdeutlicht Zscaler-Manager Widler das Prinzip.

Einige Experten sehen den Zero-Trust-Ansatz allerdings auch kritisch: Die Implementierung führe oft zu Produktivitätsverlusten oder zu einer geringeren Effektivität im Kundenmanagement, schreibt etwa NTT Security im „Global Threat Report 2019“. „Es ist nicht ungewöhnlich, dass verschärfte Zugangsvoraussetzungen und zusätzliche Auflagen zu Verzögerungen bei der Anmeldung oder gar zur Zugriffsverweigerung führen“, gibt auch Scott Gordon von Pulse Secure zu bedenken.