Wie Zero Trust für mehr Sicherheit sorgt

Wie Google Zero Trust umsetzte

von Thomas Hafen - 04.10.2019

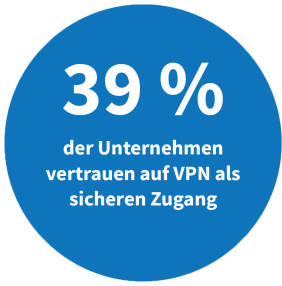

Eines der bekanntesten Unternehmen, die den Zero-Trust-Ansatz anwenden, ist der Internetkonzern Google. Bereits 2011 begann das Unternehmen, ein Sicherheitskonzept namens BeyondCorp zu entwickeln, das auf dem Zero-Trust-Model basiert. Verschiedene Gründe hatten den Perimeter-basierten Security-Ansatz zunehmend problematisch werden lassen. Immer mehr Mitarbeiter waren unterwegs und griffen von unterschiedlichsten Orten mit verschiedenen Geräten auf das Unternehmensnetz zu. Eine Absicherung der Verbindungen per VPN wurde durch den vermehrten Einsatz von Smartphones und Tablets immer schwieriger und unübersichtlicher.

Hinzu kam eine steigende Zahl von Lieferanten und Partnern, denen nur auf bestimmte Inhalte Zugriff gewährt werden sollte, auch wenn sie sich innerhalb des Unternehmensnetzwerks befanden. Durch die Verbreitung von Public-Cloud-Diensten wie Software as a Service vergrößerte sich die Angriffsfläche weiter und machte eine sinnvolle Perimeterdefinition nahezu unmöglich.

Das Unternehmen wollte außerdem Attacken schneller erkennen und möglichst automatisiert darauf reagieren können. „Während die meisten Unternehmen davon ausgehen, dass das interne Netzwerk eine sichere Umgebung für Firmenanwendungen ist, hat unsere Erfahrung bei Google gezeigt, dass dieses Vertrauen fehl am Platz sein kann“, betont Google-Cloud-Director Srinivas. „Vielmehr sollte man davon ausgehen, dass ein internes Netzwerk genauso anfällig für Gefahren sein kann, wie das öffentliche Internet – und auf Basis dieser Annahme Unternehmensanwendungen erstellen.“

Heute richtet sich der Zugriff auf Unternehmensressourcen danach, wer mit welchem Gerät von wo auf welche Inhalte zugreifen möchte. „Bei Google gibt es kein privilegiertes Unternehmensnetzwerk mehr“, erklärt Srinivas. „Stattdessen hängt der Zugriff ausschließlich von den Benutzerdaten und dem Kontext ab, egal in welchem Netzwerk sich ein Nutzer befindet. Jede Zugriffsanfrage auf die internen Ressourcen von Google ist vollständig authentifiziert, autorisiert und umfassend verschlüsselt.“

Für den Nutzer ergeben sich daraus laut Srinivas keine Nachteile: „Die Benutzererfahrung zwischen lokalem und Fernzugriff auf die internen Ressourcen von Google ist, bis auf mögliche Unterschiede in der Latenzzeit, praktisch identisch.“

Fazit & Ausblick

Unternehmen fällt es immer schwerer, zu definieren, wo ihr Firmennetz anfängt, wo es aufhört, und vor allem, wie es abzusichern ist. Der Zero-Trust-Ansatz ist ein Ausweg aus diesem Dilemma, denn er macht keinen Unterschied zwischen „drinnen“ und „draußen“, sondern behandelt jede Anfrage gleich. Das erleichtert nicht nur die Integration von Cloud-Ressourcen und mobilen Mitarbeitern erheblich, es reduziert auch die Gefahr, dass sich eingedrungene Schädlinge ungehindert im Netz ausbreiten können. Das Modell hat aber auch Tücken.

Da die zentrale Rechteverwaltung jeden Zugriff autorisieren muss, steht und fällt die Benutzerfreundlichkeit und Leistungsfähigkeit mit deren Verfügbarkeit und Performanz. Es ist deshalb ausgesprochen wichtig, dieses System redundant, skalierbar und hochverfügbar zu halten, um bei einem Ausfall nicht die gesamte Infrastruktur lahmzulegen.

Ein weiterer Knackpunkt beim Umstieg auf Zero Trust ist die Definition der Zugangsberechtigungen. Alle Nutzer, Geräte, Datentypen und Rollen müssen definiert und dynamisch angepasst werden können. Das erfordert eine sorgfältige Vorarbeit und eine ständige Überprüfung. Kein Wunder also, dass Zero-Trust-Projekte mehrere Jahre dauern können und einen erheblichen Aufwand an Personal und Investitionen bedeuten.