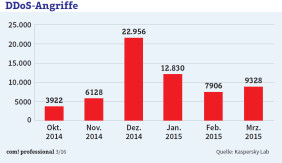

DDoS-Angriffe erfolgreich abwehren

Gezielte Datenmüll- und Smurf-Attacken

von Filipe Pereira Martins - 31.03.2016

Eine andere Variante der DDoS-Attacke schickt Datenmüll an Geräte, die mit dem Internet verbunden sind, wie Router, Server oder PCs. Durch das Zustellen großer Datenmengen an den UDP-Port 53 (seltener UDP-Port 80) werden diese Geräte lahmgelegt.

Abwehr: Man kann einem solchen Angriff entgehen, indem man die UDP-Ports 53 oder 80 schließt. Falls jedoch ein DNS-Server betrieben wird, ist diese Sperre meist nicht erwünscht.

Smurf-Attacken

Bei Smurf-Attacken pingt der Angreifer ICMP-Anfragen (Internet Control Message Protocol) mit einer gefälschten Ursprungs-IP, die auf das Opfer verweist, an Dritte (ICMP-DDoS). Die Angreifer nehmen sich dabei einen Router vor, der für die Weiterleitung solcher Anfragen an andere Geräte verantwortlich ist. Indem die Täter an die zugehörige Broadcast-Adresse (X.X.X.255) senden, können sie auf einen Schlag alle Geräte in dem Netzwerk hinter dem Router erreichen.

Weil ein Handshake-Verfahren zum Verbindungsaufbau nicht vorgesehen ist, können Empfänger legitime von nicht legitimen Anfragen nicht unterscheiden. Indem die Geräte auf die ICMP-Anfrage vorschriftsmäßig antworten, bombardieren sie mit ihren IP-Paketen den vermeintlichen Absender – das eigene Netzwerk.

Abwehr: Um eine solche Attacke gezielt zu unterbinden, reicht es bereits, die Weiterleitung der ICMP-Anfragen durch die betroffenen Router zu verhindern.