DDoS-Angriffe erfolgreich abwehren

DNS-Flood-Attacken und ihre Varianten

von Filipe Pereira Martins - 31.03.2016

Zu den DDoS-Varianten, die beim DNS-System ansetzen, zählt die DNS-Flood-Attacke. Dabei senden Angreifer DNS-Pakete über das UDP-Protokoll an DNS-Server, um sie mit Anfragen zu überfluten und ihre Rechenzeit-Ressourcen aufzubrauchen (UDP-DDoS). So etwas lässt sich relativ einfach umsetzen, kann eine enorme Hebelwirkung entfalten und erlaubt es den Angreifern, ihre Identität hinter Dritten zu verstecken.

Zudem verlassen sich fast alle Domain-Besitzer auf das technische Minimum von zwei DNS-Servern. Deshalb sind bei dem geringsten DDoS-Befall gleich alle Dienste außer Betrieb.

-

DNS-Amplification-Attacken: Bei DNS-Amplification-Attacken sendet der Angreifer unter der IP-Adresse seines Opfers DNS-Anfragen an einen DNS-Server. Wenn der betroffene DNS-Server ordnungsgemäß reagiert, richtet sich die Antwort nun an das Opfer, dessen IP-Adresse der Angreifer für die Attacke verwendet hat. Das Opfer wird so mit Daten überflutet. Der DNS-Amplification-Angriff macht sich den Verstärkungsfaktor des DNS-Systems zunutze. In der Regel ist nämlich die DNS-Antwort 3- bis 10-mal umfangreicher als die eigentliche DNS-Anfrage.

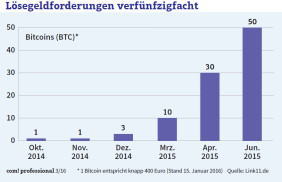

Lösegeldforderungen verfünfzigfacht: In einem Dreivierteljahr haben sich die Lösegeldforderungen in Deutschland verfünfzigfacht. Die Zahlungen werden in Bitcoins eingefordert.

Lösegeldforderungen verfünfzigfacht: In einem Dreivierteljahr haben sich die Lösegeldforderungen in Deutschland verfünfzigfacht. Die Zahlungen werden in Bitcoins eingefordert.

Bei einer DNS-Amplification-Attacke kann der Betroffene auch dann zum Opfer werden, wenn er gar nicht über eigene DNS-Server verfügt. Bei dem spektakulären Angriff auf die gemeinnützige Schweizer Organisation Spamhaus, die schwarze Listen von Spamversendern führt, konnten die Hacker 2013 durch das Anfragen von Informationen über die Domain Ripe.net einen Verstärkungsfaktor von 100 erzielen. Da die Angreifer die Attacke mit Hilfe eines ferngesteuerten Botnetzes über sagenhafte 30.000 DNS-Resolver verteilen konnten, ist dies keinem ihrer Betreiber aufgefallen.

Bei DNS-Amplification-Angriffen gibt es drei Arten der Implementierung mit unterschiedlichen Verstärkungsstufen.

- Native DNS-Angriffe: die Antwortpakete sind deutlich umfangreicher als die Anfragepakete und erzielen einen 3- bis 4-fachen Verstärkungsfaktor.

- Selektive DNS-Angriffe: der Umstand, dass nicht alle DNS-Antworten dieselbe Länge aufweisen, ermöglicht es, mit Hilfe von Anfragen über sorgfältig ausgesuchte Domains eine bis zu 10-fache Verstärkung zu erreichen.

- Ausgefeilte DNS-Angriffe: mit (meist selbst erstellten) Top-Level-Domains, die allein dazu dienen, ausgefeilte DNS-Attacken auszuführen, können Angreifer DNS-Antworten mit bis zu 100-fachem Verstärkungsfaktor missbrauchen. Ziel der Hacker ist es, mit geringsten Eigenkosten die Internetbandbreite des Opfers aufzubrauchen oder die Firewall außer Gefecht zu setzen.

- Rekursive DNS-Attacken: Bei rekursiven DNS-Attacken macht sich der Angreifer die Funktionsweise rekursiver DNS-Anfragen zunutze: Kann ein DNS-Server auf die Anfrage eines Clients keine Auskunft erteilen, weil er die angefragte Internetadresse nicht kennt, versucht er, die fehlenden Informationen von anderen DNS-Servern anzufordern. Der Server muss vergleichsweise viele Ressourcen reservieren (CPU-Zyklen, Arbeitsspeicher und Bandbreite), um diese Anfragen auszuführen. Indem ein Angreifer nicht existierende Ressourcen anfordert, kann er einen DNS-Server leicht überlasten und einen Dienstausfall verursachen.

- Abwehr: Bei der Verteidigung gegen solche DNS-Flood-Attacken helfen Cloud-Dienste wie der kalifornische Anbieter CloudFlare und der deutsche Dienstleister Link11.