Sicherheit ist die Achillesferse des IoT

Wenig Erfahrung mit IT-Sicherheit

von Jürgen Mauerer - 26.04.2017

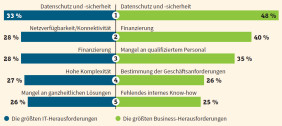

Herausforderungen: Die Gewährleistung von Datenschutz und Datensicherheit bremsen IoT-Projekte aus.

(Quelle: IDC )

Ein Beispiel: Hacker können durch die jährlich steigende Rechenleistung Verschlüsselungen nach älteren Methoden schneller aufbrechen. „Daher müssen Entwickler schon beim Design der Anwendung darauf achten, dass die ursprünglich eingesetzten Kryptografie-Schlüssel im Lauf der Zeit durch komplexere Schlüssel ersetzt werden können“, so Dirk Kollberg. Nur dann können sie auch in Zukunft ein hohes Sicherheitsniveau halten.

Herausforderungen für Anbieter

Im Bereich Smart Home legen viele Firmen den Fokus vor allem auf Funktionalität, schnelle Marktreife und einfache Bedienung. Dies gilt etwa für Überwachungskameras oder Thermostate, die sich direkt mit dem zentralen Router des Heimnetzwerks verbinden und mit einem einfachen Default-Passwort freigeschaltet werden. „Dahinter steckt auch eine falsch verstandene Benutzerfreundlichkeit. Die Anbieter von IoT-Geräten wollen es dem Anwender so einfach wie möglich machen, vernachlässigen dabei aber das Thema Sicherheit sträflich. Security war in diesen Fällen nicht Teil der Designphase des Produkts“, erklärt Stefan Strobel, geschäftsführender Gesellschafter und Gründer des auf Informationssicherheit spezialisierten Unternehmens cirosec.

Er fordert daher einheitliche Standards und Security by Design, sprich die Hersteller sollten bereits bei der Entwicklung ihrer Geräte an Sicherheitsfunktionen denken und in das Design integrieren. „Die Hersteller können beispielsweise Passwörter oder auch Kryptografie-Schlüssel in speziellen TPM (Trusted Platform Module)- oder Crypto-Chips ablegen, damit sie nicht ausgelesen werden können“, so Strobel.

Das Problem: Derartige Chips und ein größeres Augenmerk auf Sicherheit erhöhen die Kosten bei der Entwicklung und verzögern die Marktreife des Produkts – und das in einem hart umkämpften Wettbewerb, bei dem Geschwindigkeit zählt. Daher bleibt im Zweifelsfall oft die IT-Sicherheit auf der Strecke.

Einfallstore für Hacker

Hackern bieten sich bei IoT-Anwendungen vier Einfallstore: die Endgeräte, die App auf dem mobilen Gerät, das Backend und die Übertragungswege.

Udo Schneider, Security Evangelist bei Trend Micro, sieht hier klare Prioritäten bei den Cyberkriminellen: „Aus Sicht des Angreifers ist immer die Höhe des Returns on Investment entscheidend. Je näher am Backend, desto höher ist der Skaleneffekt für den Angreifer aus wirtschaftlicher Perspektive, da er am Backend viele Daten abgreifen kann und Kontrolle über alle verbundenen Geräte erhält.“ Er rät Firmen daher, besonderen Fokus auf den Schutz des zentralen Backends zu legen, etwa mit Verschlüsselung der Verbindung und Verifizierung über Passwort und Zertifikate. Laut Udo Schneider sind auch IoT-Anwendungen für übliche Angriffsarten wie SQL Injection oder XSS anfällig, da sich das Backend häufig in der Cloud befindet und meist auf einem Standard-Web-Stack basiert.

„Der Angriff auf ein einzelnes Gerät über die Luftschnittstelle lohnt sich für Hacker weniger, da Smart Devices oft nicht sehr intelligent sind und oft nur einen Bluetooth-Chip umfassen, der beispielsweise einen Motor steuert“, so Udo Schneider. Größer sei die Gefahr bei intelligenteren Geräten, zum Beispiel Smartwatches. Die integrierten Beschleunigungssensoren können Aufschluss über die Aktionen des Benutzers geben. „Ein gewiefter Hacker kann darüber die PIN erkennen.“