Viren – hier drohen sie

Cross-Site-Scripting

von Andreas Fischer - 27.09.2013

Viele Nutzer erlauben Javascript nur auf seriösen Webseiten, etwa auf Spiegel Online. Hacker haben sich deswegen Angriffe per Cross-Site-Scripting ausgedacht. Damit bezeichnet man eine Methode, bei der ein Skript mit einer speziellen URL auf einer anderen Seite platziert wird. Dort wird das Skript dann ausgeführt.

Cross-Site-Scripting: die Technik

Wie Cross-Site-Scripting funktioniert, lässt sich zum Beispiel mit dem Link www.google.de/search?q=com demonstrieren. Er bringt den Google-Webserver dazu, direkt nach dem Begriff „com“ zu suchen. Der Befehl wurde per URL übergeben.

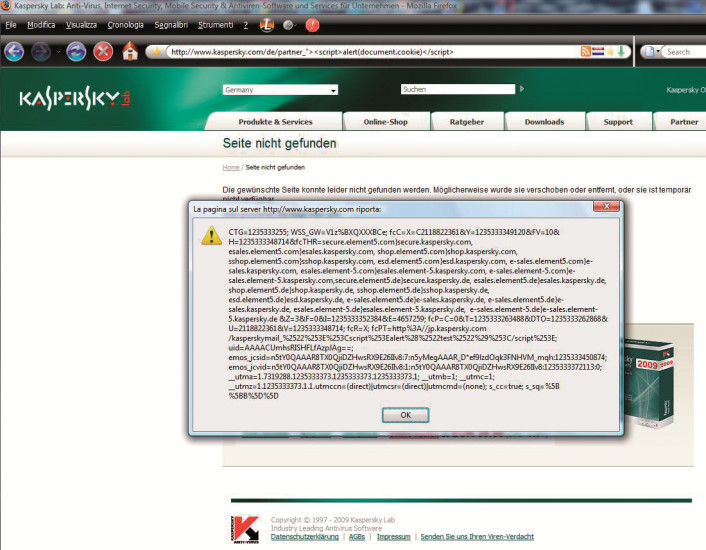

Cross-Site-Scripting: Dieser lange Link auf die Kaspersky-Seite hat ein Skript an den Webserver von Kaspersky übergeben. Das schädliche Skript wurde dadurch auf dem eigentlich seriösen Server ausgeführt

(Quelle: Team Elite)

Eigentlich sollen schädliche Parameter mit einer Plausibilitätsprüfung ausgefiltert werden. Durch Sicherheitslücken in Serversoftware kommt es allerdings immer wieder zu erfolgreichen Angriffen, bei denen etwa Formulare oder Gästebücher missbraucht werden.

Als Parameter lassen sich auch komplette Skripts übergeben, die dann auf dem – vermeintlich harmlosen – Server ausgeführt werden. Selbst Kaspersky ist nicht dagegen gefeit, wie die Hackergruppe Team Elite 2009 zeigte.

Mit Cross-Site-Scripting lassen sich also Schutzmaßnahmen umgehen, die das Ausführen von Skripts von anderen Seiten eigentlich verbieten sollen. So sperrt etwa die beliebte Firefox-Erweiterung Noscript das Ausführen von Skripts zunächst generell. Da die meisten Webseiten dann nicht mehr richtig funktionieren, erlauben viele Noscript-Nutzer seriösen Seiten das Ausführen von Skripts.

Bei einem Cross-Site-Scripting-Angriff wird dieser Schutz umgangen und das gefährliche Skript direkt in eine Webseite eingebunden, der die Nutzer vertrauen. Das Hacker-Skript wird also im Kontext der vertrauenswürdigen Seite ausgeführt. Die Links mit den manipulierten URLs verbreiten die Angreifer zum Beispiel per Spam-Mail.

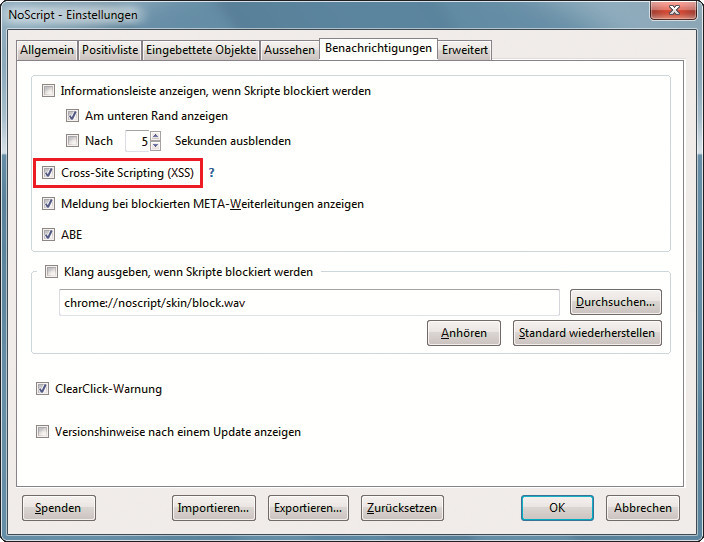

Cross-Site-Scripting: Die Firefox-Erweiterung Noscript blockiert nicht nur Javascript, sondern schützt auch vor Angriffen per Cross-Site-Scripting

Opfer von Angriffen per Cross-Site-Scripting waren unter anderem schon bekannte Seiten wie Facebook und Twitter.

Übrigens: Mehr zum Aufbau von URLs lesen Sie im Artikel „Alles über Internet-Adresszusätze“.

So schützen Sie sich: Noscript erkennt Angriffe per Cross-Site-Scripting und filtert die übergebenen Parameter aus. Das Add-on blendet eine Warnung ein, wenn es einen Angriff per Cross-Site-Scripting erkannt und gestoppt hat.

Klicken Sie auf das Noscript-Symbol in Firefox und wählen Sie „Einstellungen…“ aus, um die Konfiguration zu öffnen. Wechseln Sie dann auf den Reiter „Benachrichtigungen“ und prüfen Sie, ob das Häkchen vor „Cross-Site-Scripting (XSS)“ gesetzt ist. Nur wenn diese Option aktiviert ist, schützt Noscript vor diesen Angriffen.