Spyware 2.0

Stuxnet-Nachfolger Regin wütet im Internet

von

Robert

Schanze - 24.11.2014

Foto: Shutterstock - Graphic Compressor

Stuxnet war intelligent. Regin ist heimtückisch. Antiviren-Hersteller Symantec hat den Trojaner Regin entdeckt, der ähnlich wie Stuxnet vorgeht und Unternehmen sowie private Anwender infiziert.

Der intelligente Computerwurm Stuxnet wurde 2010 entdeckt, war sehr komplex und soll programmiert worden sein, um das iranische Atomprogramm zu infiltrieren. Jetzt gibt es laut dem Antiviren-Hersteller Symantec eine neue Bedrohung, die ähnlich wie Stuxnet aufgebaut ist und Unternehmen, Staat wie auch Privatanwender ausspioniert: Regin.

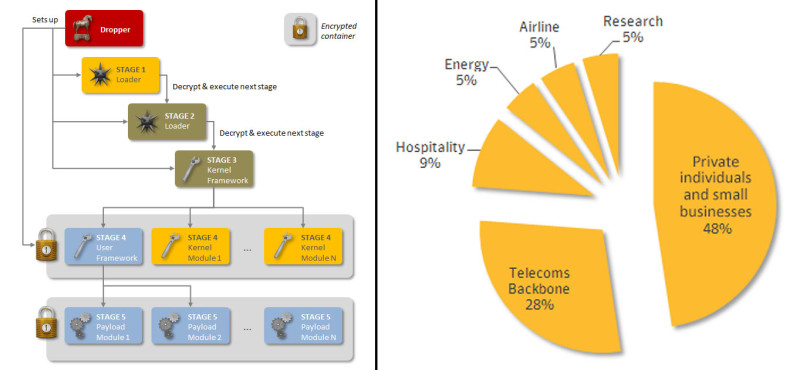

Komplexer Trojaner Regin: Laut Symantec infiziert die Spyware in fünf Phasen. Hautptsächlich sollen Unternehmen und private Anwender betroffen sein.

(Quelle: Symantec )

Laut Symantec geht Regin bei der Infiltration in fünf Phasen vor, ähnlich wie Stuxnet: Sie sind bis auf die erste Phase versteckt und verschlüsselt. Wer eine einzelne Phase entdeckt, erfährt also kaum etwas über den Zweck des Programms; dafür müssten alle fünf Phasen als Ganzes verstanden werden. So soll Regin bereits seit 2008 Staatsbehörden, Forschungseinrichtungen, Unternehmen sowie private Nutzer infiziert haben. Etwa die Hälfte der Infektionen galten letzteren beiden. Das zweitbeliebteste Ziel waren mit knapp einem Viertel der Angriffe das Telekom-Netz. Geografisch gesehen galten rund Die Hälfte der Angriffe Russland und Saudi-Arabien.

Wie Regin sich verbreitet ist unbekannt. Symantec vermutet manipulierte Webseiten, Browser- oder Anwendungslücken als Hauptgrund. Als Anzeichen einer Regin-Infektion listet Symantec in ihrem Regin-Whitepaper (PDF), mehrere Dateinamen, Pfade und Registryeinträge auf.