Jedes vernetzte Gerät braucht eine Identität

Maschinenidentitäten im Darknet

von Andreas Dumont - 02.08.2019

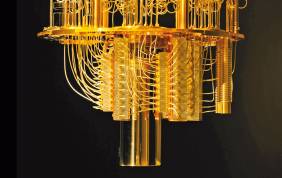

(Quelle: IBM)

Auf dem florierenden Schwarzmarkt haben die Sicherheitsforscher zudem Bundles entdeckt, bei denen Zertifikate zusammen mit zusätzlichen Dienstleistungen zum Verkauf standen, quasi Machine Identity as a Service. Die Preise für Zertifikate im Darknet bewegen sich nach Angaben der Forscher zwischen 260 und 1600 Dollar, je nach Art des Zertifikats und der zusätzlichen Services. Die hohen Summen zeigen, dass Zertifikate und die damit verbundenen Maschinenidentitäten bereits lukrativer sind als Kreditkartendaten - die gibt es schon für einstellige Dollarbeträge - oder menschliche Identitäten wie Benutzernamen, E-Mail-Adressen und Passwörter. „Es war verblüffend einfach, erweiterte Validierungszertifikate zu erwerben, zusammen mit allen benötigten Unterlagen für eine glaubwürdige Briefkastenfirma“, so der Sicherheitsforscher David Maimon von der Georgia State University. Auch Staaten und deren Geheimdienste haben naturgemäß ein großes Interesse daran, Maschinenidentitäten zu überwachen und zu kontrollieren.

Ursachen und Auswirkungen

Die naheliegende Frage lautet, wie die Zertifikate überhaupt in Umlauf gelangen und was die Cyberkriminellen genau damit anstellen, um Unternehmen zu schaden.

Sami Ruohonen, Threat Researcher bei F-Secure, meint dazu: „Da die Verschlüsselung immer beliebter wird, gibt es inzwischen einige Zertifizierungsstellen wie Let‘s Encrypt, die TLS-Zertifikate verschenken.“ Das erleichtert es zwar privaten Nutzern und Unternehmen, eigene Zertifikate zu verwenden, untergräbt aber das Prinzip der Vertrauenswürdigkeit. „Domain-Validierungszertifikate erfordern lediglich den Nachweis, dass der Antragsteller Inhaber der Domain ist. Ein weiterer Identitätsnachweis ist nicht notwendig. Software-Signierungszertifikate wiederum, die Angreifer einsetzen, um eine Enttarnung durch Abwehrmaßnahmen zu verhindern, werden von Software-Herstellern oder -Entwicklern gestohlen.“ Es sei nicht ungewöhnlich, dass diese im Darknet in Umlauf kommen, um dann von anderen Malware-Autoren gekauft zu werden. Die erworbenen Zertifikate ließen die Malware wie eine legitime Software aussehen, die von dem betroffenen Unternehmen stammt. „Gestohlene Zertifikate können eine lange Zeit überdauern, ohne vom Zertifikatsinhaber entdeckt zu werden“, weiß Ruohonen.

Ein weiteres Einsatzgebiet: Wenn die verschlüsselte Kommunikation einer Malware über HTTPS abläuft, dann muss der Webserver des Angreifers über ein Zertifikat verfügen. Zertifikate auf den Command-and-Control-Servern ermöglichen es der Malware zudem, die Identität der Server zu überprüfen und sich vor Abwehrmaßnahmen zu schützen. „Cyberkriminelle können auch TLS in Phishing-Websites aktivieren, um bei den Phishing-Opfern Vertrauen zu erzeugen“, erklärt Sami Ruohonen. Wenn die Website TLS mit einem gültigen Zertifikat verwendet, dann zeigt der Browser in der Regel ein grünes Schloss-Symbol neben der URL an. Benutzer sind es gewohnt, dieses grüne Schloss als Zeichen des Vertrauens und der Sicherheit der Website zu betrachten.

Bei Man-in-the-Middle-Angriffen lassen sich Zertifikate einsetzen, um zu erreichen, dass der betroffene Rechner dem Angreifer in der Mitte vertraut. „Dadurch ist der Angreifer in der Lage, die Daten im HTTPS-Verkehr abzugreifen und zu entschlüsseln“, so Ruohonen. „Es gibt mittlerweile viele Beispiele für Cybercrime-Gruppen, die routinemäßig gestohlene Software verwenden, um ihre Malware zu signieren.“

Ausblick

Die Gefahr durch gestohlene Maschinenidentitäten ist real: Beim Shadowhammer-Angriff im Januar dieses Jahres haben die Angreifer ein Software-Signierungszertifikat von Asus benutzt, um ein mit einer Backdoor versehenes Update einer Asus-Applikation zu verbreiten. Über die Backdoor wurde dann die eigentliche Malware eingeschleust.

Bereits 2017 traf es CCleaner, ein verbreitetes Programm zur Optimierung von Betriebssystemen. Die Angreifer hatten den Software-Entwicklungszyklus von CCleaner kompromittiert, Malware-Code zur Software hinzugefügt und diese mit einem CCleaner-Software-Zertifikat signiert. Das manipulierte Programm wurde daraufhin auf der offiziellen CCleaner-Website zum Download angeboten.

Die berüchtigte Malware Stuxnet, die iranische Atomanlagen sabotierte, setzte ebenfalls auf gestohlene Zertifikate.

„Die Verwendung von Zertifikaten zum Signieren von Malware, zum Verschlüsseln von Kommunikationskanälen, zum Austricksen von Endbenutzern oder für andere schädliche Zwecke wird stark zunehmen“, prophezeit Ruohonen. „Die häufigsten Angriffe sind Phishing-Webseiten, die versuchen, die Benutzer zu täuschen, damit sie ihnen vertrauen. Es ist wichtig zu bedenken, dass das grüne Schloss-Symbol im Browser nicht ,nicht bösartig‘ bedeutet. Es bedeutet lediglich, dass die aufgerufene Domain ein gültiges Zertifikat verwendet.“