Sicherheit ist die Achillesferse des IIoT

Hohes Problembewusstsein

von Frank-Michael SchledeThomas Bär - 11.04.2018

Das Fraunhofer AISEC (Fraunhofer Institut für Angewandte und Integrierte Sicherheit) hat sich auf die Fahne geschrieben, Firmen aller Branchen bei der Absicherung ihrer Systeme, Infrastrukturen, Produkte und Angebote mit Sicherheitstechnologie zu unterstützen. Von Julian Schütte, Abteilungsleiter am AISEC und Projektleiter im Industrial Data Space der Fraunhofer-Gesellschaft, wollten wir deshalb wissen, ob deutsche Unternehmen ihrem Ruf, in Sicherheitsfragen besonders sensibel zu sein, auch im Umgang mit dem IIoT gerecht werden.

Ja, findet Julian Schütte und erklärt: „Der Bereich IIoT hat auf keinen Fall negative Auswirkung auf das hohe Sicherheitsbewusstsein der deutschen Unternehmen. Es ist eher so, dass hier das Bewusstsein oder genauer die respektvolle Zurückhaltung mit am stärksten ist.“

Ähnlich sieht das Christian J. Pereira, Geschäftsführer des Full-Stack-IoT-Anbieters Q-loud: „Zum Glück sind die deutschen Unternehmen besonders sicherheitsbewusst.“ Dennoch betont er: „Unsere klare Warnung ist es, das Thema Sicherheit nicht zu unterschätzen, besonders beim IIoT. Während man früher Sicherheit gerade auch durch Abschottung erreicht hat, öffnet man sich durch die Vernetzung ganz neuen Angriffsvektoren. Das ist dem Großteil der Unternehmen sehr bewusst, sodass man Netze trennt und auch Daten lieber in der eigenen Hoheit belässt, als in die Cloud zu verlagern.“

Kein einheitlicher Ansatz

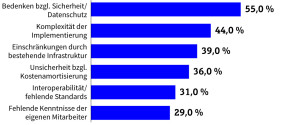

Das Problem für Unternehmen, die sich den Sicherheits-Herausforderungen des IIoT stellen wollen, ist allerdings, dass noch längst kein einheitlicher und praktikabler Ansatz existiert, IoT-Geräte im Industriesektor sicher zu implementieren und sicher einzusetzen.

Dafür verantwortlich macht John Grimm, Senior Director of IoT Security Strategy bei Thales eScurity, nicht zuletzt die weit zurückreichende Historie des IoT in der Industrie: „In vielen Fällen ist es ja so, dass Sensoren und andere Geräte, die im IIoT-Umfeld Daten sammeln, in industriellen Umgebungen schon viele Jahre zum Einsatz kommen. Das war lange, bevor es ,cool‘ wurde, sie als IoT-Geräte zu bezeichnen. Der Unterschied heute ist: Es besteht das allgemeine Bestreben, dass die Verbindungen dieser Geräte eben nicht mehr auf den lokalen Bereich beschränkt sind.“

Das aber hat Grimm zufolge dazu geführt, dass sowohl die Protokolle als auch die Kommunikationsmethoden, die bei den IIoT-Geräten zum Einsatz kommen, in der Regel proprietär seien und – was noch schwerer wiege – nie dafür entwickelt worden seien, außerhalb einer geschlossenen, geschützten Umgebung zu arbeiten.

Dennoch sieht Grimm Ansätze für eine positive Entwicklung: „Verschiedene Gruppierungen leisten bereits gute Arbeit, um Standards und Security-Frameworks zu entwickeln – aber es gibt da noch eine ganze Menge zu tun.“ Als Beispiel nennt er das Industrial Internet Consortium, das bereits ein umfassendes Framework für Industrial IoT entwickelt habe und gerade dabei sei, weitaus detailliertere Dokumente für den Best-Practice-Einsatz auszuarbeiten. Ein erstes Dokument, das sich speziell mit der Endpoint-Security (etwa für die Sensoren) befasst, war für das erste Quartal dieses Jahres angekündigt.

Auf grundsätzliche Grenzen dieser Vereinheitlichungsbemühungen macht allerdings Matthias Schorer von VMware aufmerksam: „Eine Vereinheitlichung wird nur schwerlich erreichbar sein, denn IoT lebt ja gerade von der Verknüpfung unterschiedlicher Geräte miteinander. Allein in Produktionssystemen werden viele Hundert unterschiedliche Protokolle und einige Bus-Systeme, beispielsweise Profibus oder ModBus, eingesetzt. Alle haben eine Berechtigung und werden auch in Zukunft nicht vereinheitlicht. Im Gebäudemanagement gibt es mit BACnet ebenfalls ein etabliertes Protokoll. Oft senden diese Protokolle ihre Daten über eine simple Zweidrahtleitung. Hier kann erst mal nichts abgesichert werden.“