Sicherheit

Qubes 1.0: Das sichere Betriebssystem

von

Thorsten

Eggeling - 06.09.2012

Nach fast drei Jahren Entwicklung hat Invisible Things Lab das Desktop-Betriebssystem Qubes in der finalen Version 1.0 veröffentlicht. Damit setzt das Projekt neue Standards bei der Sicherheit, etwa beim Online-Banking.

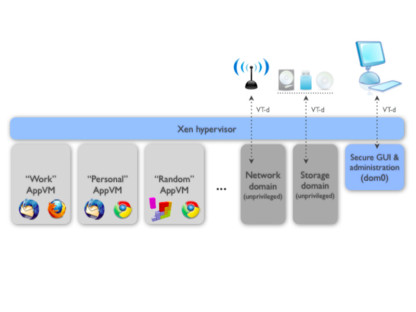

Bei Qubes (kostenlos, Open Source) handelt es sich um eine Xen-Distribution (Virtualisierung) auf Fedora-Basis (Linux). Hier laufen die einzelnen Programme in sicher voneinander getrennten virtuellen Maschinen. Auf diese Weise wird das Einschleusen von Schadcode verhindert, der das ganze System betreffen kann.

In Qubes sind die sicherheitsrelevanten Bestandteile deutlich reduziert und bieten damit wesentlich weniger Angriffsfläche. Da die GUI-Infrastruktur nur 2.500 Zeilen C-Code in der dom0 (Hauptprozess von Xen) ausführt, bleibt zwangläufig wenig Raum für Fehler. Platz auf der Festplatte wird dadurch eingespart, dass jede AppVM - so heißen die einzelnen virtualisierten Programme - nur Platz für Ihre eigenen Daten belegt. Dateien des Betriebssystems werden gemeinsam verwendet. Diese sind allerdings schreibgeschützt. Obwohl das System auf Xens Shared-Memory setzt, laufen Applikationen fast annähernd so schnell wie auf herkömmlichen Desktop-Systemen. Zudem können jetzt mehrere AppVMs gleichzeitig aktualisiert werden, sofern sie inaktiv sind. Eine Einschränkung gibt es für 3D-Spiele: In der virtualisierten Umgebung gibt es keine Unterstützung für OpenGL. Wenn überhaupt, laufen anspruchsvollere Spiele also eher langsam.

Insgesamt können die Folgen von Sicherheitslücken in einem Browser mit Qubes-VM im Vergleich zu normalen Linux-Systemen deutlich reduziert werden. Beispielsweise kann der Browser beim Onlinebanking in einer anderen VM genutzt werden als beim normalen Surfen. Es gibt unterschiedliche Sicherheitszonen, etwa "banking", "personal" oder "untrusted". Startet man Firefox für das Online-Banking, umgibt das Fenster ein grüner Rahmen. Einen Browser für das normale Surfen würde man in der Zone "untrusted" starten. Er erhält dann einen roten Rahmen. Ein Datenaustausch zwischen AppVMs in unterschiedlichen Zonen ist über die Zwischenablage mit [Strg Shift C] und [Strg Shift V] möglich.

In Qubes wurde der Code des Netzwerk-Systems statt in einer privilegierten Domain (dom0) in eine unprivilegierte virtuelle Maschine (VM) untergebracht. Das macht Angriffe von außen so gut wie unmöglich. Dieselbe Sicherheitsvorkehrung soll in Zukunft auch für Speichergeräte-Treiber und -Backends eingeführt werden. Die Bootvorgänge werden dann über Intels Trusted Execution Technology (TXT) abgewickelt.

Wie sicher ist Qubes? Angesichts dieser doch wesentlichen Verbesserungen dämpft die Qubes-Entwicklerin Joanna Rutkowska dennoch die Erwartungen. Sie bezeichnet Qubes gerade mal als "halbwegs sicher". Qubes könne genauso Fehler beinhalten wie andere Produkte. So seien in der Entwicklerphase bereits drei gravierende Sicherheitslücken entdeckt worden.

Weiter gibt sie zu bedenken, dass Invisible Things Lab die Verantwortung für die Sicherheit bei Qubes allein in die Hände der Nutzer legt. Jeder kann hier sein eigenes sicheres System konfigurieren. Jeder kann selbst entscheiden, auf welche Bereiche im Netzwerk zugegriffen werden darf oder worin welche Dokumente enthalten sein sollen. Der Umgang mit dieser Flexibilität setzt einiges an Wissen und Erfahrung voraus. Dadurch allerdings ist dieses System - wie jede andere Software auch - nur "im Prinzip sicher".

Interessierte können Qubes 1.0 im Quelltext über Git sowie als installierbares 64-Bit-ISO-Image herunterladen. Es lässt sich auch über einen USB-Stick installieren. Voraussetzung sind mindesten 4 GB RAM und ein 64-Bit-Prozessor. Ein Intel-Grafikchip ist empfehlenswert. Bei anderen Grafikchips sind manuelle Anpassungen nötig.