Sicherheit

Alle Windows-Versionen sind über den Remotedesktopdienst angreifbar

von

Thorsten

Eggeling - 15.03.2012

Diesmal hat es Microsofts Patch-Day wirklich in sich. Der Konzern hat, wie bereits angekündigt, sieben Sicherheitslücken geschlossen. Eine besonders gefährliche Lücke ermöglicht den Fernzugriff ohne Authentifizierung.

Das Sicherheits-Bulletin MS12-020 beschreibt eine kritische Sicherheitslücke im Remotedesktopdienst (TermService, Terminal Server). Damit können Kriminelle über das Netz das System übernehmen und Schadcode einschleusen und ausführen. Dazu genügt es, spezielle präparierte RDP-Pakete (Remote Desktop Protokoll) an den PC zu senden. Diese gefährliche Schwachstelle betrifft Windows XP, Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7 und Windows Server 2008 R2. Die Sicherheitslücke wurde vertraulich von der Zero Day Initiative (ZDI) gemeldet. Microsoft geht nicht davon aus, das der Fehler bereits ausgenutzt wird. Nach der Veröffentlichung ist jedoch damit zu rechnen, dass in den nächsten Tagen oder Wochen erste Angriffe gestartet werden. Wer bis dahin Windows nicht aktualisiert hat, kann leicht Opfer eine Wurm- oder Viren-Infektion werden.

Wer ist von der Sicherheitslücke betroffen?Der Fehler kann nur ausgenutzt werden, wenn der Remotedesktopdienst beziehungsweise die Remotedesktopverbindung aktiviert sind und wenn die Firewall Pakete durchlässt, die an den Port 3389 eines betroffenen PCs gerichtet sind. Standardmäßig trifft jedoch keine dieser Bedingungen zu. Sie sollten aber prüfen, ob das auch bei Ihren Computern der Fall ist. Es empfiehlt sich grundsätzlich Dienste abzuschalten, die nur selten oder gar nicht verwendet werden. Denn es könnten auch unabhängig von der gerade durch Microsoft behoben Sicherheitslücke weitere Schwachstellen im Remotedesktopdienst vorhanden sein.

So können Sie sich schützen

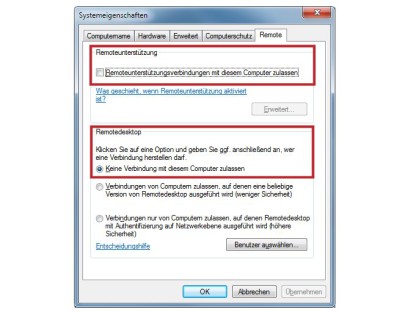

1. Drücken Sie [Windows Pause]. Damit rufen Sie den Bereich „System“ in der Systemsteuerung auf. Klicken Sie auf „Remoteeinstellungen“. Entfernen Sie das Häkchen vor „Remoteunterstützung mit diesem Computer zulassen“ und aktivieren Sie die Option „Keine Verbindung mit diesem Computer zulassen“. Klicken Sie auf „OK“.

1. Drücken Sie [Windows Pause]. Damit rufen Sie den Bereich „System“ in der Systemsteuerung auf. Klicken Sie auf „Remoteeinstellungen“. Entfernen Sie das Häkchen vor „Remoteunterstützung mit diesem Computer zulassen“ und aktivieren Sie die Option „Keine Verbindung mit diesem Computer zulassen“. Klicken Sie auf „OK“.

2. Drücken Sie [Windows R], geben Sie services.msc und klicken Sie auf „OK“. Klicken Sie in der Liste doppelt auf „Remotedesktopdienste“. Setzen Sie den Starttyp auf „Deaktiviert“ und klicken Sie auf „OK“.

3. Kontrollieren Sie in der Windows-Firewall und in der Firewall des DSL-Routers, ob hier unnötige Freigaben für Programme eingerichtet sind und deaktivieren Sie diese gegebenenfalls.

Wenn Sie die Remotedesktopverbindung wieder verwenden möchten, setzen Sie den Startyp auf „Manuell“.

Weitere Informationen finden Sie in den Artikeln Überflüssige Prozesse in Windows 7 abschalten und Firewall in Windows 7 optimal einstellen.

Updates installierenWer den Remotedesktop weiterhin verwenden muss oder will, sollte auf jeden Fall das Update KB2667402 installieren. Unternehmen, die das Update noch nicht sofort verteilen wollen, können Sie mit einem Fix-itTool behelfen. Damit wird zwar nicht das eigentliche Problem behoben, aber der Angriff kann dann nicht mehr ohne Benutzeranmeldung erfolgen.

Weite Details zum März-Patchday

Mit dem Update zum Sicherheits-Bulletin MS12-018 wird eine Privilege-Escalation-Lücke geschlossen, die es Nutzern ermöglicht, beliebigen Code im Kernel Mode auszuführen - also mit maximalen Rechten. Die Schwachstelle ist in der PostMessage-Funktion des Kernel-Mode-Treibers zu finden (win32k.sys).

Mit dem Update zum Sicherheits-Bulletin MS12-018 wird eine Privilege-Escalation-Lücke geschlossen, die es Nutzern ermöglicht, beliebigen Code im Kernel Mode auszuführen - also mit maximalen Rechten. Die Schwachstelle ist in der PostMessage-Funktion des Kernel-Mode-Treibers zu finden (win32k.sys).

Das Bulletin MS12-019 beschreibt einen Fehler in der DirectX-API DirectWrite. Sie ermöglicht Angreifern Anwendungen durch eine bestimmte Folge von Unicode-Zeichen lahmzulegen. Hiervon sind die Versionen ab Windows-Vista betroffen.

Das Bulletin MS12-017 betrifft Nutzer, die einen Window-Server betreiben. Es beschreibt eine Denial-of-Service-Lücke im DNS-Server.

Das Bulletin MS12-021 richtet sich an Entwickler, die Microsoft Visual Studio 2008 oder 2012 verwenden. Über ein speziell präpariertes Add-in ist es hier möglich, sich höhere Rechte zu erschleichen.

Das Bulletin MS12-022 beschreibt eine Schwachstelle in Microsoft Expression Design, die das Einschleusen von Schadcode ermöglicht.

Microsoft rät allen Nutzern, ihr System umgehend zu aktualisieren. Wenn das automatische Windows Update aktiviert ist, sind dazu keine Benutzereingriffe nötig.