Netzwerk-Monitoring in der Praxis

Ticket-System, Automatik und Log-Files

von Thomas Bär - 30.07.2015

Beim Server- und Netzwerk-Monitoring genügt es nicht, möglichst viele Meldungen an die IT-Mannschaft zu verschicken. Aus diesem Grund verwenden moderne Überwachungsprogramme ein Ticket-System: Ein Administrator muss dieses Ticket bearbeiten, sich Gedanken über den Ursprung des Fehlers machen und das Ticket unter Speicherung des Zeitstempels schließen. Somit ist eine nachträgliche Übersicht über die Vorfälle gewährleistet.

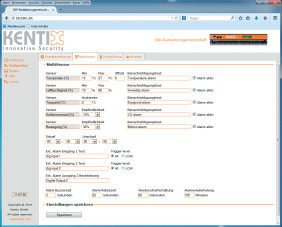

Root Cause Analysis (Fehler-Ursachen-Analyse) und automatische Reaktionen sind die hohe Schule des Monitorings. Administratoren wünschen sich ohne Frage ein automatisches Umschwenken eines Cluster-Knotens, sobald eine Gefahr droht, oder die von einer Software durchgeführte Aktivierung einer Reserve-Netzwerkanbindung, weil ein Router auszufallen droht. Dazu erlauben die heute erhältlichen Programme dank der Verwendung von Schwellwerten, Triggern und Variablen eine leichte Einbindung von Befehlen. Bevor jedoch eine Netzwerküberwachungs-Software mit dem automatisierten Start von Skript-Jobs beginnen darf, muss der Administrator die Eckdaten genau kennen und interpretieren.

Blick in die Logfiles

Mit WMI und SNMP allein ist es nicht getan. Windows protokolliert alle wichtigen System- und Anwendungsmeldungen mit der Ereignisanzeige. Bei Bedarf können Administratoren von ihrer Workstation aus auf diese Daten zugreifen.

Möchte der Administrator jedoch über verschiedene Server beispielsweise nach einem Benutzernamen suchen, so wird die Beantwortung zu einem Problem.

Andere Plattformen wie OS X oder Linux/Unix nutzen ihre eigenen Protokolltechniken und senden Syslog-Meldungen. Web- und Proxy-Server schreiben ihre Daten eher in das verbreitete W3C-Format.

Es gibt auch Programme, die alle Protokollierungsdaten in einem einheitlichen Format zusammenfassen und so eine Durchsuchung, Überwachung, Indizierung und Visualisierung erlauben. Ein Beispiel dafür ist Splunk Enterprise. Um auf Daten zuzugreifen, die sich außerhalb des lokalen Splunk-Servers befinden, muss der Administrator zunächst auf den betreffenden Maschinen den sogenannten Splunk Universal Forwarder installieren. Fertig konfigurierte Überwachungs-Apps für Firewalls von Cisco oder Palo Alto Networks, Hypervisoren wie VMware ESX und Hunderte von anderen Hardware- und Software-Lösungen bietet der Hersteller in seinem App-Store an.

Fazit

Netzwerküberwachung ist weniger eine technische als eine organisatorische Herausforderung. Es gilt, die Werte zum richtigen Zeitpunkt exakt zu deuten. Nur so lässt sich der Regelzustand von einem Problemzustand unterscheiden und das Sizing der Umgebung für die kommenden Monate und Jahre richtig vornehmen.

Es hilft nicht, einfach alle Daten zu sammeln. Der Admin muss sich auf die wichtigen Informationen beschränken.