Auf dem Weg zum Internet der relevanten Dinge

Wettbewerbsvorteile

von Hartmut Wiehr - 17.10.2017

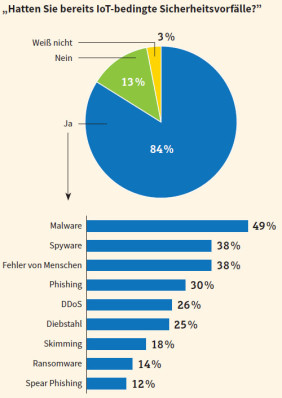

Riskante Technologie: 84 Prozent der Unternehmen, die IoT schon einsetzen, hatten bereits Sicherheitsvorfälle.

(Quelle: HPE )

Dabei zählt l’Anson Storage und Networking mehr zu den einfacheren Aufgaben. Bei Compute-Prozessen sei es jedoch so, dass das exponentielle Wachstum der Daten zu einer extremen Zunahme der erforderlichen Berechnungen führe: Die Antwort von HPE darauf besteht laut l’Anson darin, möglichst vielfältige Lösungen für diese IoT-Prozesse anzubieten. Das könnten in dem einen Fall Hunderte von Rechenzentren sein, in dem anderen eine Public oder Managed Cloud – je nachdem was die Anwender benötigen.

L’Anson legt Wert darauf, dass HPE eine komplett neue Technologie-Kategorie für die Kunden geschaffen hat – „intelligent edge“ – und ihnen damit im Wettbewerb einen Vorteil eröffne: Zum einen, wenn eine Vielzahl an Berechnungen anfalle, zum anderen beim Erfassen und Analysieren von Daten dort, wo sie entstehen, also zum Beispiel in einer Produktionshalle. Damit, so l’Anson, sei es nicht mehr nötig, die Daten ins Rechenzentrum oder in eine Cloud zu überführen und nach der Bearbeitung wieder zurück an ihren Ursprungsort. Das dauere angesichts der riesigen Datenmengen zu lange und sei außerdem zu teuer.

Als das strategische Ziel von HPE nennt l’Anson folglich die Schaffung lokaler, modularer „Micro Data Center“ für diese Analyseprozesse. Diese seien auf Rädern montiert, um zum Beispiel im direkten Einsatz neben einer Herstellungslinie in einer Fabrik bewegt zu werden. Big Data oder Analytics finden dann dort statt, wo die Daten anfallen, als Operation Analytics mit ersten Untersuchungen und als Strategic Analytics mit tiefergehenden Analysen.

Der Wettbewerbsvorteil von IoT basiert HPE zufolge damit auf der technischen Seite darauf, die Compute-Funktionen an den Entstehungsort der Daten zu verschieben. Bei den Kundenbefragungen von Aruba gaben denn auch 66 Prozent der Unternehmen an, sie würden deshalb RoI-Resultate (Return of Investment) von 60 Prozent oder mehr erzielen, weil sie die Server mit ihren Compute-Funktionen direkt an den Entstehungsort der Daten verschoben hätten – im Unterschied zu nur 40 Prozent an RoI bei jenen Firmen, die nicht diesen Schritt gemacht hatten.

Achillesferse Sicherheit

Der Nutzen des IoT liegt Aruba zufolge auf der Hand, doch noch sei Vorsicht geboten angesichts der Risiken, die es mit sich bringe, wenn plötzlich Tausende von Dingen oder Sensoren Zugang zum Firmennetz beanspruchen. „Wir haben es mit einem besonders unsicheren Vorteil zu tun“, beschreibt l’Anson den Widerspruch. Häufig seien IoT-Komponenten jenseits der Zuständigkeiten der IT-Abteilung entstanden, so dass diese nun schrittweise beobachtet und abgeschirmt werden müssten. „Wir sind in der Lage, diese unsichere IoT-Welt abzusichern“, verspricht l’Anson dennoch – etwa durch Videokameras, die beim Auftreten ernsthafter Probleme automatisch dafür sorgen könnten, dass bestimmte Geräte abgeschaltet oder vom Netz genommen werden.

Viele negative Vorfälle, zum Beispiel als es Hackern gelang, Produktionsanlagen der US-Autoindustrie zu stoppen oder die Bremsen eines GM Chevrolet Impala abzuschalten, bringen Aruba und HPE zu der Einschätzung, dass für das IoT die Cybersicherheit vermutlich eine größere Bedeutung haben wird als in der traditionellen IT. Doch dieser Gedanke ist laut HPE für viele IT-Abteilungen absolutes Neuland. IoT-Evangelist L’Anson empfiehlt deshalb, einen Security-Spezialisten als Partner hinzuzuziehen, der alle Vorgänge bei den IoT-Prozessen beobachte, aufzeichne und rechtzeitig Gegenmaßnahmen empfehle und einleite.

Und: Man solle unabhängige Hacker mögliche Schwachstellen aufspüren lassen.