Sicherheit

Neue Analyse des Madi-Trojaners

von

Thorsten

Eggeling - 29.07.2012

Derzeit verbreitet sich weltweit der Spionagetrojaner Madi. Schon über 800 Opfer aus Regierungseinrichtungen und Unternehmen hauptsächlich aus dem Mittleren Osten wurden identifiziert. Doch wer steckt dahinter?

Madi spioniert nach derzeitigen Kenntnisstand bereits seit Dezember 2011 unbemerkt die unterschiedlichsten staatlichen und privaten Unternehmen aus. Inzwischen haben mehrere Sicherheitsfirmen ihre Untersuchungsergebnisse veröffentlicht. Demnach hat es der unter dem Namen Madi beziehungsweise Mahdi bekannte Schädling vor allem auf Ziele im Mittleren Osten abgesehen.

Madi liest geheime Dokumente von infizierten Windows-Systemen sowie E-Mails und Instant-Messaging aus und kann Audiodaten mitschneiden und an den Server der Angreifer schicken. Zudem kann er Tastaturanschläge registrieren und Screenshots erstellen.

Entdeckt wurde Madi nach eigenen Angaben von der israelischen Sicherheitsfirma Seculert, bei der Untersuchung einer verdächtigen E-Mail. Der Trojaner soll sich demnach in einer speziell präparierten Word-Datei im Anhang befunden haben. Das Antivirus-System des russischen Herstellers Kaspersky Labs entdeckt die Varianten von Madi zusammen mit dazu gehörigen Droppern und Modulen als Trojan.Win32.Madi.

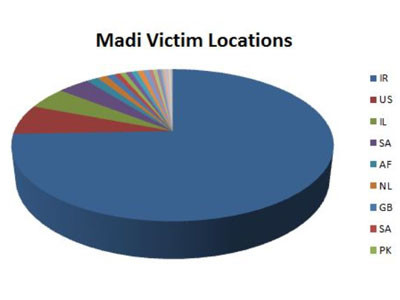

Experten der beiden Firmen gelang es in einer sogenannten Sinkhole-Operation die Command-and-Control-Server (C&C) der Täter zu unterwandern. Über diese Verbindung konnten sie bereits mehr als 800 Opfer ausfindig machen. Größtenteils handelt es sich dabei um Geschäftsleute aus Israel und dem Iran. Aber auch in Afghanistan, den Vereinigten Arabischen Emiraten und in Saudi-Arabien wurden die Experten fündig. Die Täter griffen dabei zielgerichtet Finanzinstitute, Energieunternehmen, Botschaften, Versorgungsunternehmen, Regierungseinrichtungen und Maschinenbau-Studenten an. Daneben wurden auch weit verbreitete Anwendungen und Webseiten mitsamt den Konten auf Google+ und Facebook, Yahoo! Mail, Gmail, Hotmail, ICQ und Skype verseucht. Laut dem Antivirenhersteller Symantec wurde der Trojaner auch von den USA bis nach Neuseeland gesichtet. Dort wurden verschiedene Denkfabriken, Öl-Konzerne, amerikanische Think Tanks, Botschaften und unterschiedliche Behörden ausspioniert.

Auffällig ist bei dieser Angriffswelle, dass die Täter in ihre E-Mail-Anhänge mit besonders vielen religiös und politisch motivierten Dokumenten und Bildern tarnten. Außerdem sollen die dazugehörigen C&C-Tools mit persischen Kommentaren versehen sein.

Der Madi-Trojaner ist extrem einfach programmiert. Es kommen auch keine fortgeschrittenen Exploit-Techniken oder Zero-Day-Exploits zum Einsatz. Trotzdem ist es gelungen, eine große Anzahl Rechner zu infizieren. Die einfache Programmiertechnik lässt keinen Rückschluss auf die Autoren der Malware zu. Dabei kann es sich aber auch um eine Tarnung handeln, damit staatliche Stellen nicht in Verdacht geraten.