Sicherheit

Flame nutzte Windows-Update zur Verbreitung

von

Thorsten

Eggeling - 11.06.2012

Offenbar benutzte der Super-Spion Flame für sein Versteckspiel über Jahre gefälschte Zertifikate. Microsoft hat zum Schutz vor weiterem Missbrauch Updates für sämtliche Produkte veröffentlicht.

Nach bisherigen Erkenntnissen stammen die digitalen Signaturen von Zertifikaten, die Microsoft bei der Aktivierung von Terminal-Service-Installationen ausgibt (Terminal Services activation license). Das Zertifikat erlaubt die Code-Signierung ohne Nutzung der Microsoft-internen Public Key Infrastructure (PKI). Wie Flame mit einem solchen Zertifikat signiert werden konnte, erklärte der Konzern ganz allgemein mit älteren Kryptographie-Algorithmen. Der betroffene Dienst sei aber nach Angaben von Microsoft inzwischen abgesichert worden.

Die Zertifikate stammen von drei Sub-CAs, die zu „Microsoft Root Authority“ oder „Microsoft Root Certificate Authority“ gehören. Sie stehen bei Windows auf der Liste vertrauenswürdiger Herausgeber und gelten von daher als sicher. Das ist einer der Gründe, warum Flame so lange unentdeckt bleiben konnte. Um weiteren Missbrauch von Signaturen zu unterbinden, hat Microsoft nun Notfall-Updates für alle unterstützen Windows-Versionen einschließlich Windows Phone veröffentlicht. Damit werden drei Intermediäre-Zertifikate auf die Liste der „Nicht vertrauenswürdigen Herausgeber“ gesetzt.

Die Sicherheitsexperten von Microsoft empfehlen allen Nutzern, das Update schnellstmöglich durchzuführen. Auch wenn private Nutzer in der Regel keine Flame-Infektion befürchten müssen, könnten nach Bekanntwerden des Infektionsweges auch andere Schädlinge die Sicherheitslücke verwenden.

Standardmäßig erfolgt die Aktualisierung automatisch über das Windows-Update. Das Update KB2718704 kann aber auch einzeln heruntergeladen werden. Weitere Infos dazu gibt es im Microsoft Security Advisory 2718704. Wer einen WSUS-Update-Server betreibt, sollte außerdem das Update KB2720211 installieren.

AV-Software war chancenlos gegen Flame und Stuxnet: Mikko Hypponen, leitender Mitarbeiter des Antivirensoftwareherstellers F-Secure hat in ars technica zugegeben, dass F-Secure schon 2010 Muster von Flame gefunden hat, ohne die Gefahr zu entdecken. Auch andere Antivirenhersteller erkannten die Schadfunktionen von Flame nicht, sodass dieser wahrscheinlich mehr als zwei Jahre unbemerkt aktiv sein konnte. Die Muster landeten zwar als automatisierte Berichte in der Datenbank, wurden aber nicht von der hauseigenen Software für eine genauere Überprüfung markiert.

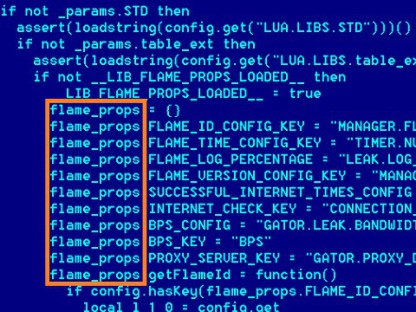

Der Virenexperte vergleicht Flame mit Stuxnet und Duqu. Alle Schädlinge tarnten sich als digital signierte Komponenten und verzichteten auf den sonst üblichen Schutz durch Verschleierungssoftware. Damit blieben sie für jeden Scan sichtbar und damit unverdächtig. Die Entwickler von Flame setzten zudem auf SQLite, SSH, SSL und LUA Libraries, um dem Code den Anschein einer geschäftlichen Datenbank zu verpassen. Außerdem haben die Angreifer Flame vor dem Einsatz offenbar auch noch mit allen gängigen Antivirenprogrammen getestet. So konnte gewährleistet sein, dass die Bedrohung durch den Schädling für die AV-Hersteller völlig neu war.

Hypponen zieht aus diesen Erkenntnissen eine ernüchternde Bilanz: Antivirenhersteller sind in der Lage gegen alltägliche Bedrohungen wie Bank-Trojaner, Key-Logger oder E-Mail-Würmer vorzugehen. Aber Schädlinge wie Flame, Stuxnet und Duqu spielen in einer anderen Liga. Sie wurden von Staaten entwickelt, die über fast unbegrenzte finanzielle Ressourcen und deutlichem Vorsprung an Wissen verfügen. Damit sind sie herkömmlichen Antivirenherstellern immer mehrere Schritte voraus.