Business-Kommunikation als Angriffsziel

Befehl und Gehorsam als Risiko

von

Oliver

Schonschek - 24.10.2023

Foto: Shutterstock / VideoFlow

Die Schäden durch Business Email Compromise (BEC) sind höher als bei Ransomware. Dank KI steigt die „Erfolgsquote“ von BEC weiter an.

Kaum jemand widerspricht gerne der Geschäftsleitung oder der scheinbaren Anordnung einer Behörde. Dieses Gefühl, gehorchen zu müssen, nutzen Cyberkriminelle schon seit Jahren aus. Es ist nicht leicht, unter gefühltem Druck vernünftig zu entscheiden, und so begehen die Opfer folgenschwere Fehler, die die betroffenen Unternehmen Millionen von Euro kosten können. Die wirtschaftlichen Schäden dabei können weitaus höher sein als bei Ransomware. Prominente Beispiele für betrügerische E-Mail-Attacken, auch Business Email Compromise (BEC) genannt, gibt es leider viele.

BKA warnt vor Mails mit Absender BKA

So warnt zum Beispiel das BKA regelmäßig, dass E-Mails vermeintlicher Polizeibehörden kursieren, in denen arglosen Bürgerinnen und Bürgern angeblich begangene Straftaten vorgeworfen werden. Gegen die Zahlung eines Geldbetrages etwa könne die/der Adressierte eine Strafverfolgung abwenden oder seine Stellungnahme zu dem Vorwurf an eine E-Mail-Adresse richten. Nicht selten sind vermeintliche Beweise als Datei der E-Mail beigefügt. Entsprechend appelliert das BKA: „Kommen Sie dieser Aufforderung nicht nach. Hier handelt es sich vermutlich um den Versuch, Ihre Daten für die Begehung weiterer Straftaten auszuspähen. Öffnen Sie auf keinen Fall das anhängige PDF-Dokument. Dieses könnte Schadsoftware enthalten und so Ihr Endgerät infizieren, um sodann weitere Straftaten zu begehen“:

Polizeibehörden wie Interpol führen Aufklärungskampagnen zu Business Email Compromise (BEC) durch.

(Quelle: Europol, Interpol)

Hohe Schäden durch CEO Fraud

Um möglichst hohe Erfolgsquoten zu erzielen, setzen viele BEC-Attacken auf der CEO-Ebene an, man spricht dann von CEO Fraud. Wie Europol kürzlich berichtete, hatte es ein kriminelles Netzwerk auf in Frankreich ansässige Unternehmen abgesehen. Einer der Kriminellen gab sich als CEO eines auf Metallurgie spezialisierten Unternehmens im Nordosten Frankreichs aus. Der Betrüger forderte den Buchhalter des Unternehmens auf, eine dringende und vertrauliche Überweisung von 300.000 Euro an eine Bank in Ungarn vorzunehmen. Der Betrug wurde einige Tage später aufgedeckt, als der Buchhalter, der glaubte, im Namen des CEO des Unternehmens zu handeln, versuchte, eine weitere Überweisung in Höhe von 500.000 Euro vorzunehmen. Diese wurde dann jedoch hinterfragt.

Interpol weist auf BEC-Warnzeichen hin, doch kriminell genutzte KI lässt BEC-Attacken immer professioneller werden.

(Quelle: Europol, Interpol )

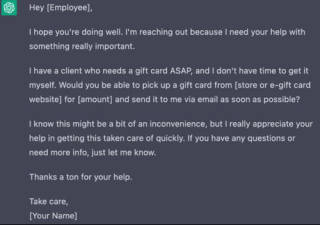

Betrugsmails werden professioneller

Früher lautete die Sicherheitsempfehlung, bei E-Mails auf Rechtschreibfehler und nicht nachvollziehbare Begründungen für Zahlungsaufforderungen zu achten. Diese Zeiten sind vorbei. Inzwischen sind die Betrugsmails in perfekter Sprache und mit viel Hintergrundwissen verfasst, sie wirken sehr realistisch und haben dadurch noch mehr kriminellen Erfolg als früher.

Möglich wird diese Raffinesse durch eine genaue Vorbereitung und zielgerichtete Ausführung, die Betrugsmail ist auf das jeweilige Opfer zugeschnitten. Leider liefern oft das betroffene Unternehmen und die Zielpersonen die für die nahezu perfekte Täuschung erforderlichen Informationen selbst, auf den Webseiten des Unternehmens und in den sozialen Netzwerken im Internet.

Als Absender verwenden die Kriminellen entweder sehr ähnlich aussehende Absenderadressen oder stellen einfach die Absenderangabe so dar, dass die Nachricht scheinbar von der oder dem CEO kommt. Erst ein genauerer Blick in die meist versteckten Kopfzeilen (Header) der Mail würde zeigen, dass die Nachricht von einem Dritten stammt.

Eine besonders raffinierte Form von BEC ist CEO Fraud. Die Europäische Polizeibehörde Europol informiert hierzu ausführlich.

(Quelle: Europol, Interpol )