Dunkle Wolken ziehen auf

Sicherheit in Cloud-Umgebungen

von

Frank-Michael

Schlede

Thomas

Bär - 08.06.2020

Foto: Pop Tika / shutterstock.com

Mit der Cloud verändern sich auch die Bedrohungen, mit denen die IT zu kämpfen hat. Deshalb ist es besonders wichtig, die Verantwortlichkeiten für die Programme und Daten genau zu benennen.

Folgt man den Aussagen vieler Anbieter aus dem Umfeld von Cloud-Techniken, dann wird mit diesem Ansatz alles leichter: Administratoren haben im Idealfall nur noch wenige eigene Geräte zu betreuen und auch die Software wird „gut verpackt“ und „ready to use“ in Containern geliefert. Selbst Server sind nicht mehr nötig - schließlich können wir „serverless“ arbeiten.

Wer schon länger in der IT tätig ist, dürfte sich da allerdings keiner Illusion hingeben. Denn bei allen noch so schönen Marketingaussagen kann man die Tatsachen nicht einfach wegdiskutieren: Irgendwo muss ein physischer Server stehen und ohne ein Netzwerk geht es nicht. Zudem können die Container durchaus Fehler und veraltete oder gar schädliche Programme beinhalten, seien sie auch noch so toll gepackt.

Für die IT-Mannschaft und für das verantwortliche Management heißt das, dass sie ihre IT durch den immer stärkeren Einsatz von Cloud-Systemen und -Anwendungen technisch gesehen sicher voranbringen - aber es bedeutet auch, dass im Hinblick auf die Sicherheit ganz neue Anforderungen und Gefahren auf die Unternehmen zukommen.

com! professional hat sich verschiedene Lösungen angeschaut, die versprechen, dass ihre Sicherheitsansätze „cloud-nativ“ sind und in der Lage, ganz verschiedene Workloads in Cloud-Umgebungen zu überwachen und zu schützen.

Geteilte Verantwortung

Analysten und Sicherheitsunternehmen sind sich einig darin, dass Cloud-Computing in den Enterprise-Unternehmen und auch bei einem Großteil des Mittelstands angekommen ist. Allerdings bemängeln sie fast ebenso einhellig, dass viele Unternehmen großen Nachholbedarf haben, wenn es um die Cloud-Sicherheit geht. So stellten etwa die Sicherheitsforscher von IBM in ihrem jährlichen „X-Force Threat Intelligence Index“ für 2020 fest, dass 2019 mehr als 8,5 Milliarden Datensätze kompromittiert waren. Sehr viele dieser Fälle, die Forscher nennen hier einen Anteil von 86 Prozent, gehen dem Bericht zufolge auf Fehlkonfigurationen von Cloud-Servern zurück. Dadurch waren dann beispielsweise Daten auf Cloud-Storage ungewollt öffentlich im Zugriff, Datenbanken auf Cloud-Plattformen ungesichert und netzgebundene Speicher offen über das Internet verfügbar.

Die National Security Agency (NSA), der Auslandsgeheimdienst der USA, der nicht zuletzt durch Affären wie die mutmaßliche Überwachung des Smartphones der Bundeskanzlerin und die Enthüllungen von Edward Snowden Negativschlagzeilen machte, hat sich im Januar 2020 ebenfalls mit Cloud-Security befasst. Unter der Überschrift „Cybersecurity Information“ veröffentlichte der Dienst den Report „Mitigating Cloud Vulnerabilities“. Darin thematisieren die Verfasser neben anderen Gefahren beim Einsatz von Cloud-Computing wie Cloud-Verschlüsselung und Key-Management auch die Problematik der geteilten Verantwortung, der „shared responsibility“.

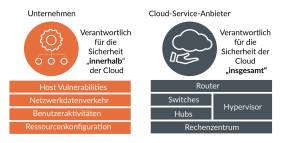

Dieses Modell der gemeinsamen Verantwortung für die Sicherheit der verschiedenen Clouds und natürlich auch der Workloads in ihnen definiert die Verantwortlichkeiten der Cloud Service Provider (CSP) und die ihrer Kunden. Dabei tragen die Anbieter der jeweiligen Cloud-Dienste wie beispielsweise Amazon Web Services (AWS), Microsoft Azure und Google Cloud Platform (GCP) die Verantwortung für die Infrastruktur, auf der die angebotenen Dienste laufen. Zudem müssen sie logische Steuerungselemente implementieren, mit deren Hilfe die Daten der Kunden sicher voneinander getrennt sind.

Zu den Pflichten der Kunden, die diese Dienste nutzen, gehören neben der Erkennung riskanter Konfigurationen unter anderem auch das Aufdecken von verdächtigem Netzwerkverkehr und ungewöhnlichen Aktivitäten der Anwender sowie das Erkennen und Beseitigen von Host-Schwachstellen. Einige Cloud-Provider stellen zwar Konfigurations- und Monitoring-Werkzeuge für die Sicherheit bereit, trotzdem bleibt es in der Verantwortung der Cloud-Kunden, die von ihnen genutzten Dienste gemäß den Sicherheitsrichtlinien und

-anforderungen des eigenen Unternehmens einzurichten und zu überwachen. Der NSA-Bericht hebt außerdem her-vor, dass das Prinzip der geteilten Verantwortung sich auch auf Routineoperationen wie das Patch-Management oder außergewöhnliche Ereignisse wie das Management von Sicherheitsverletzungen auswirkt.

-anforderungen des eigenen Unternehmens einzurichten und zu überwachen. Der NSA-Bericht hebt außerdem her-vor, dass das Prinzip der geteilten Verantwortung sich auch auf Routineoperationen wie das Patch-Management oder außergewöhnliche Ereignisse wie das Management von Sicherheitsverletzungen auswirkt.

Das kalifornische Unternehmen Palo Alto Networks unterhält unter dem Namen Unit 42 ein globales Threat-Intelligence-Team, in dem sich Analysten unter anderem mit dem Sammeln und der Bewertung unbekannter Gefahren für die weltweiten Netzwerke befassen. Im Rahmen einer Studie haben sie einige Trends und Erkenntnisse in Bezug auf die Sicherheit von Cloud-Plattformen und -Anwendungen zusammengetragen.

Auf die grundsätzliche Frage nach der Sicherheit der gängigen Cloud-Dienste weist Sergej Epp, Chief Security Officer bei Palo Alto Networks in Zentraleuropa, ebenso wie die Experten der NSA, auf die Bedeutung des Shared-Responsibility-Modells hin: „Es ist wichtig, dieses Modell zu verstehen. Cloud-Provider gewährleisten aufgrund ihrer Ressourcen und ihres Know-hows eine bessere Sicherheit als 99 Prozent der Unternehmen, aber nicht auf allen Ebenen.“ Er ergänzt sein Statement damit, dass die Unternehmen sich weiterhin um die Sicherheit rund um IaaS- und PaaS-Lösungen kümmern müssen. So rät er auch dazu, Continuous Security beziehungsweise Plattform-Dienste für cloudnative Security einzusetzen: „Sie helfen dabei, die Sicherheit einer Cloud- oder Multi-Cloud- Umgebung kontinuierlich zu überwachen, Fehlkonfigurationen vor der Inbetriebnahme zu erkennen sowie Systeme und Anwendungen mit notwendigen Sicherheits-Updates zu identifizieren.“

Richard Werner, Business Consultant bei Trend Micro, bestätigt diese Einschätzung und fügt hinzu: „Die Denkweise, dass Cloud-Anbieter sich um die Security kümmern, ist leider nur halb zutreffend und deshalb auch ein Grund für viele unschöne Vorfälle. Gängige, in erster Linie sogenannte Public-Cloud-Anbieter arbeiten nach dem Konzept der geteilten Verantwortung. Hierbei übernimmt der Cloud-Anbieter wichtige Security-Funktionen, die insbesondere für den Betrieb der Infrastruktur und die Abgrenzung der einzelnen Kunden voneinander wichtig sind. Für die Systeme und Daten in der Cloud sind aber weiterhin die Kunden selbst verantwortlich.“ Als besonders wichtige Themen, die in der Verantwortung der Cloud-Kunden liegen, hebt er dabei vor allem Patching-Level, Applikationssicherheit sowie Zugriffsrechte hervor.