Wenn öffentliche Daten zur Hacker-Waffe werden

Analyse Sozialer Medien

von Jens Stark - 24.01.2019

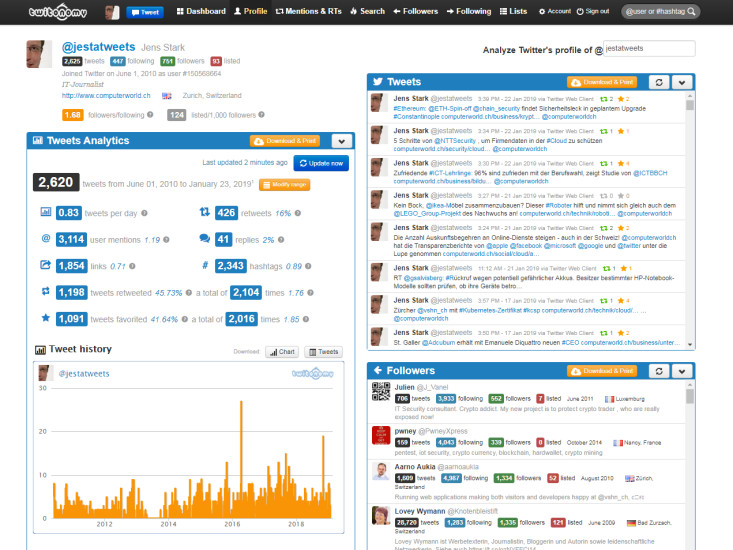

Mit Tools wie Social Bearing und Twitonomy (im Bild) erhält man rasch einen Überblick über den Twitter-Account potentieller Opfer.

Mit diesen Tools lässt sich etwa eruieren, wann jemand auf Twitter besonders aktiv ist, welche Quellen die Person benutzt, mit welchen Geräten getwittert wird sowie welche Wörter und Hashtags verwendet werden. Hat der Kontoinhaber zudem noch die GPS-Funktion in Twitter aktiviert, lassen sich laut Reiter sogar Bewegungsprofile des oder der Betreffenden erstellen. "Damit erhält man sehr schnell einen Überblick über eine Person", meint Reiter, "und viel Material für eine mögliche Spear-Phishing-Attacke".

Google Earth zur Angriffsvorbereitung

Mit Google Earth lässt sich das Gelände und die Umgebung einer Firma sehr gut ausspionieren.

Solche Informationen helfen laut Reiter, sich gut auf dem Areal zurechtzufinden. "Als physischer Angreifer muss man sich zielstrebig verhalten, sonst fällt man auf und wird gefragt, was man hier suche", berichtet er aus der Praxis.

Selbst in letzterer Situation kann eine gute Vorbereitung mit OSINT Gold wert sein. "Man muss immer auch eine Exit-Strategie parat haben", so Reiter. Dies bedinge etwa, dass man sich zuvor darüber schlau gemacht habe, ob es etwa ein Restaurant oder Fitnessstudio gäbe, das man dann zu suchen vorgeben könne.