Sponsored Post

Kompromittierte Passwörter: Ist Ihre Passwortrichtlinie aktuell?

Foto: Specopssoft

Die meisten Organisationen arbeiten bereits heute mit Managementsystemen für Informationssicherheit. Mit ihrer Hilfe können Regeln für die Passwortsicherheit definiert werden, die den gängigen Ansprüchen genügen.

In aller Regel definieren solche Passwortrichtlinien zunächst einmal die unterschiedlichen Kontotypen und die damit einhergehenden spezifischen Anforderungen an die jeweiligen Kennwörter.

So könnten die Anforderungen an das Kennwort eines Standard-Benutzerkontos folgendermaßen aussehen: mindestens acht Zeichen lang, muss nach 60 Tagen geändert werden, muss Buchstaben, Sonderzeichen oder Ziffern enthalten. Das Kennwort eines Servicekontos dagegen wird in den allermeisten Fällen nicht ablaufen dürfen – dafür wird dann oft eine Kennwortlänge von mehr als 40 Zeichen gefordert.

So weit, so gut: Das sind alles Anforderungen, die heutzutage technisch problemlos umgesetzt werden können.

So könnten die Anforderungen an das Kennwort eines Standard-Benutzerkontos folgendermaßen aussehen: mindestens acht Zeichen lang, muss nach 60 Tagen geändert werden, muss Buchstaben, Sonderzeichen oder Ziffern enthalten. Das Kennwort eines Servicekontos dagegen wird in den allermeisten Fällen nicht ablaufen dürfen – dafür wird dann oft eine Kennwortlänge von mehr als 40 Zeichen gefordert.

So weit, so gut: Das sind alles Anforderungen, die heutzutage technisch problemlos umgesetzt werden können.

Gezielte Angriffe mit kompromittierten Passwörtern

Doch wie verhält es sich mit kompromittierten Passwörtern? Erst Anfang des Jahres ist über die Collections #1 bis #5 wieder eine riesige Menge kompromittierter Nutzeraccounts ins Netz gelangt.

Bei den Collections handelt es sich um rund 2,2 Milliarden E-Mail-Adressen und den dazugehörigen Passwörtern, die aus Einbrüchen in IT-Systeme von beispielsweise Online-Diensten und Internethändlern stammen und die über einen längeren Zeitraum gesammelt wurden.

Die jeweiligen Passwörter stehen Angreifern seitdem öffentlich zu Verfügung. Diese Kennwörter werden für gezielte Angriffe verwendet, die in den meisten Fällen „unter dem Radar“ vieler IT-Sicherheitssysteme über sogenannte „Password Spray Attacken“ ablaufen. Vor allem dann, wenn die Angriffe gegen Cloud-Dienste wie z. B. Office 365 erfolgen.

Ein Beispiel:

Das Kennwort „Passw0rd!“ ist bisher 1.485-mal in bekannten Datenrechtsverletzungen aufgetaucht und sollte nicht verwendet werden. Es ist aber zu den gängigen Passwortrichtlinien konform. Wie sieht es bei Ihnen aus? Höchstwahrscheinlich wird es auch in Ihrer Organisation verwendet.

Das beschriebene Problem führt zu zwei elementaren Fragen, die auch Sie sich in Ihrer Organisation stellen sollten:

Erstens: Sollte meine Organisation die Passwortrichtlinie dahingehen ergänzen, dass kompromittierte Kennwörter nicht verwendet werden dürfen?

Wenn Sie diese Frage mit „Ja“ beantworten, befinden Sie sich auf einer Linie mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI), das sich wiederum auf die Empfehlungen des amerikanischen National Institute of Standards and Technology (NIST) stützt. In dessen Special Publication 800-63B heißt es sinngemäß, dass im Falle einer Passwortänderung das zukünftige Kennwort gegen eine Liste mit bekannten oder kompromittierten Passwörtern geprüft werden müsse. Sollte das neu gewählte Kennwort in der Liste auftauchen, müsse es zurückgewiesen und ein neues Passwort verwendet werden …

Zweitens: Wie kann meine Organisation überprüfen, dass die aktualisierte Password Policy auch tatsächlich eingehalten wird? Wie kann ich feststellen, ob in meinem Unternehmen kompromittierte Passwörter verwendet werden, um gegebenenfalls organisatorische oder technische Maßnahmen einzuleiten?

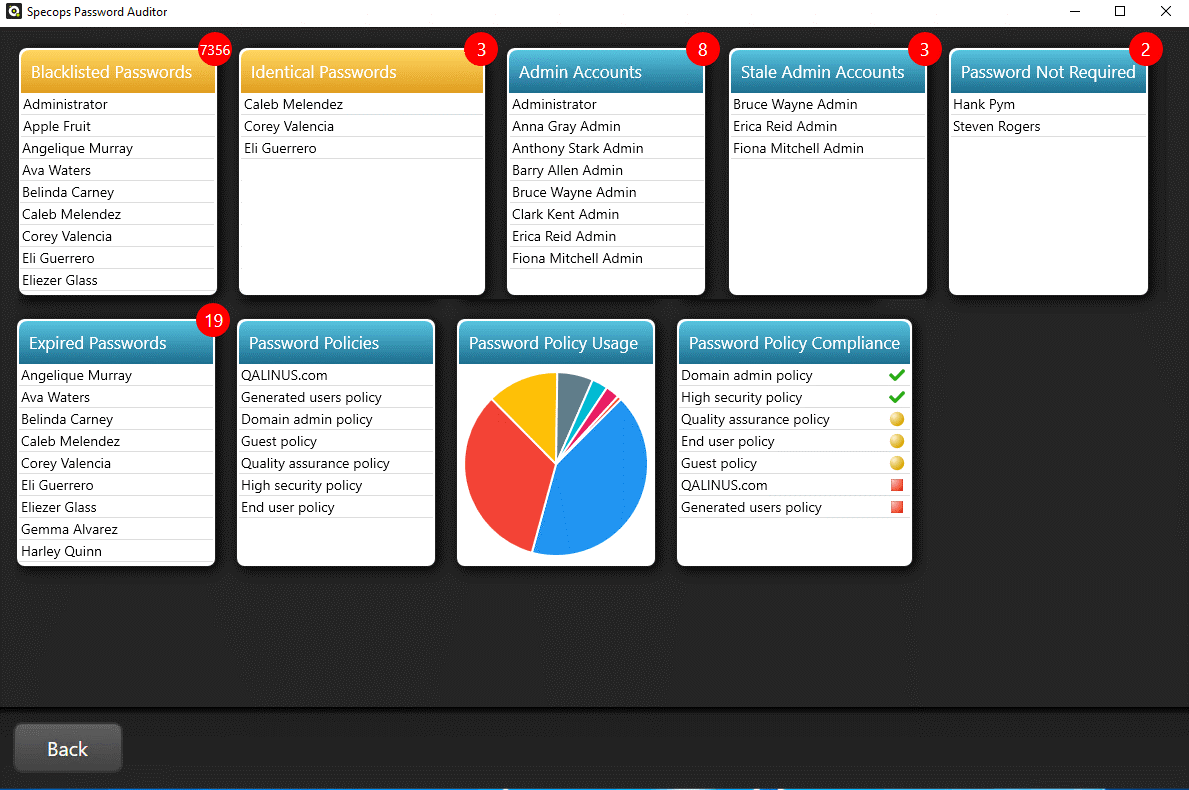

Der Specops Password Auditor – ständig aktuell

Für Benutzerkonten, die in Ihrem lokalen Active Directory gespeichert werden, wäre der einfachste und schnellste Ansatz, den Specops Password Auditor zu verwenden. Der Specops Password Auditor ist mit dem Specops Blacklist Cloud Service verbunden, in dem zurzeit mehr als 1 Milliarde kompromittierter Passwörter gespeichert sind. Diese stammen unter anderem auch aus den schon erwähnten Collections. Die Datenbank wird kontinuierlich aktualisiert. Sobald durch neue Sicherheitsvorfälle kompromittierte Passwörter bekannt werden, werden sie der Specops Blacklist Datenbank hinzugefügt.

Mit dem Password Auditor können Sie innerhalb von Minuten evaluieren, ob Ihre Passwort-Richtlinie eingehalten wird und ob kompromittierte Kennwörter verwendet werden:

Schutz vor doppelter Passwortverwendung

Der Specops Password Auditor ist auch bei anderen Fragen der Passwortsicherheit ein nützlicher Helfer. Beispielsweise zeigt er die Benutzerkonten an, die in Ihrer Organisation dasselbe Passwort verwenden. Es ist beispielsweise nicht wünschenswert, dass ein Administrator sowohl für sein Benutzer- als auch sein privilegiertes Konto dasselbe Passwort verwendet. Mit dem Specops Password Auditor würden Sie auch dieses Problem erkennen, um Gegenmaßnahmen ergreifen zu können.

Der Specops Password Auditor ist kostenlos verfügbar. Laden Sie ihn jetzt über die Specops-Website herunter.

Autor: Stephan Halbmeier