Viren in PDF-, JPG- und DOC-Dateien

Was ist ein Exploit und welchen Schaden richtet er an?

von Mark Lubkowitz - 25.06.2014

Ein Programm, das eine Sicherheitslücke ausnutzt, heißt Exploit. Exploits tragen Schadcode mit sich, Payload oder Nutzlast genannt, den sie in ein fremdes System einschleusen und dort ausführen. Es muss sich bei einem Exploit aber nicht immer um ein voll funktionsfähiges Programm handeln.

Wie nutzt ein Exploit Sicherheitslücken?

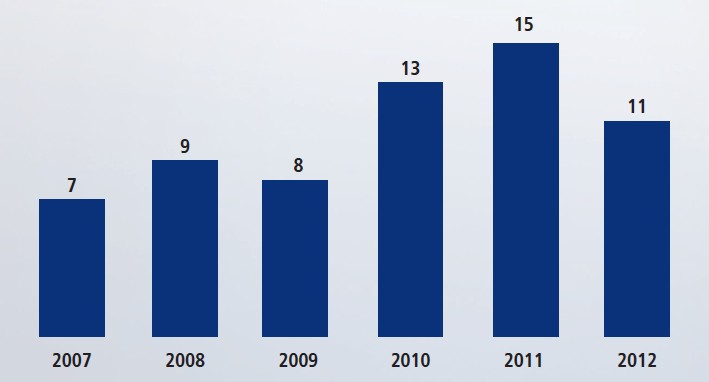

2012 gab es elf Zero-Day-Lücken in den 400 beliebtesten Programmen: Zero-Day-Lücken sind Sicherheitslücken, die noch am Tag des Bekanntwerdens aktiv ausgenutzt werden. Davon gibt es pro Jahr rund ein Dutzend.

(Quelle: Secunia)

Welche Schritte ein Exploit im Einzelnen nutzt, um ein System zu kompromittieren, variiert sehr stark. Manchmal nutzen Exploits sogar mehrere Sicherheitslücken, um ihr Ziel zu erreichen. Befindet sich ein Exploit in einem PDF- oder Word-Dokument, nutzt der Exploit meist einen Pufferüberlauf.

Welchen Schaden richten Exploits an?

Was ein Exploit auf einem System anstellen kann, hängt immer von der Sicherheitslücke selbst ab. Manchmal bringt ein Exploit ein Programm dazu, massenhaft E-Mails zu verschicken, in anderen Fällen kann der Exploit aber auch verschiedene Schlupflöcher im System nutzen, um anderen Exploits eine Attacke zu ermöglichen. Einige Exploits richten Benutzer ein, mit denen ein Remote-Zugriff auf das System möglich wird.

Wieder andere Exploits leiten Datenverkehr um, sodass andere Personen diesen einsehen und manipulieren können. Ebenso gut kann ein Exploit aber auch gleich einen Trojaner aus dem Internet nachladen, diesen auf dem System installieren und das System komplett übernehmen.

Die unterschiedlichen Fähigkeiten eines Exploits ergeben sich immer aus dem Programm, das die Sicherheitslücke aufweist. Wird das missbrauchte Programm mit Administratorrechten ausgeführt, dann erhält der Exploit ebenfalls Administratorrechte. Auf diese Weise kann er auf einem System deutlich mehr Schaden anrichten als bei einem Programm, das mit eingeschränkten Rechten läuft.