Zertifizierte IT-Sicherheit zahlt sich aus

Inhouse-Security per IT-Grundschutz und ISO 27001

von Andreas Dumont - 12.03.2015

Im Unternehmen selbst ermöglichen internationale Standards den Verantwortlichen, das Risiko beim Einsatz von IT-Produkten im eigenen Unternehmen zu minimieren. Auf nationaler Ebene hat sich für die Inhouse-Security der sogenannte IT-Grundschutz etabliert.

Ziel der Norm ISO 27001 ist etwa ein individuell auf ein Unternehmen abgestimmtes Schutzkonzept, das kontinuierlich verbessert und weiterentwickelt wird. Jedes Unternehmen kann selbst entscheiden, welchen Sicherheitsgrad es für angemessen und finanzierbar hält.

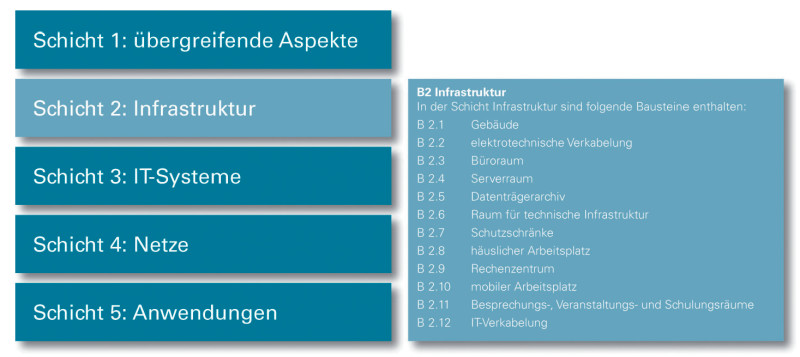

Grundschutzkatalog: Das Modul „Bausteine“ des BSI-Katalogs besteht aus fünf Schichten mit zahlreichen Unterkategorien.

Die ISO-27001-Zertifizierung auf der Basis von IT-Grundschutz erfordert etwa, dass die Maßnahmen des entsprechenden BSI-Grundschutzkatalogs erfüllt sind. Der Richtwert für das Zertifikat sind 82 Prozent Erfüllungsquote.

Die IT-Grundschutzkataloge, die jährlich aktualisiert werden, enthalten Standard-Sicherheitsmaßnahmen zur Absicherung typischer Geschäftsprozesse, Anwendungen und IT-Systeme. Sie sind modular aufgebaut und in die Bereiche „Bausteine“, „Gefährdungskataloge“ und „Maßnahmenkataloge“ unterteilt. Die Bausteine etwa sind wiederum unterteilt in die Schichten „Infrastruktur“, „IT-Systeme“, „Netze“ und „Anwendungen“. Unter „Netze“ finden sich dann Themen wie „Heterogene Netze“, „VPN“, WLAN“ und „VoIP“.

Das Zertifikat hat eine Gültigkeit von drei Jahren und muss jährlich durch ein Überwachungs-Audit bestätigt werden. Für den Zertifizierungsprozess selbst sind zwischen drei und fünf Jahren einzuplanen.

Der erste Schritt ist meist die Einführung eines Information Security Management Systems (ISMS). Es umfasst Verfahren und Regeln, die dazu dienen, die Informationssicherheit im Unternehmen zu definieren, zu steuern, zu kontrollieren, aufrechtzuerhalten und ständig zu verbessern. Studien besagen: Ein Unternehmen mit 500 Mitarbeitern benötigt eine ISMS-Vollzeitstelle.