Private Mobilgeräte ohne Risiko nutzen

Virtualisierung trennt Privates und Geschäftliches

von Bernd Reder - 05.02.2015

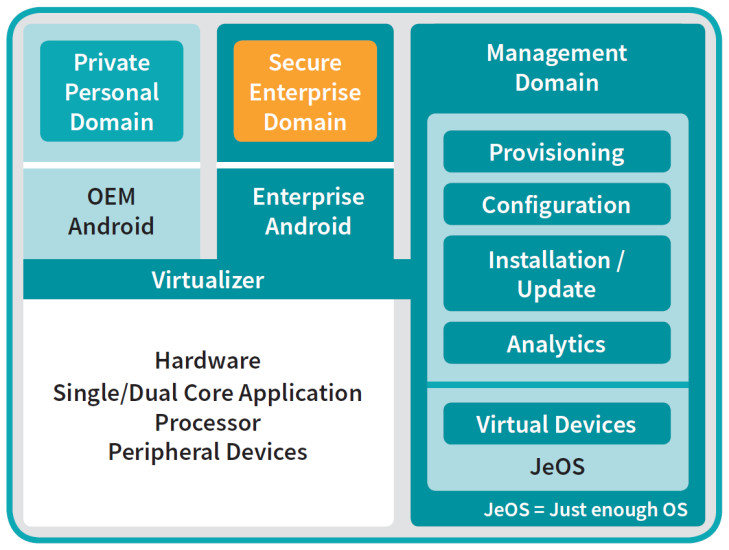

Virtualisierung: Unternehmen wie Red Bend und VMware bieten Lösungen an, die direkt auf der Hardware des Mobilsystems installiert werden. Quelle: Red Bend Software

Typ-1-Hypervisors: Sie setzen direkt auf der Hardware des Mobilgeräts auf. Es handelt sich also um Bare-Metal-Implementierungen. Betriebssystem und Apps werden in Form von Virtual Machines (VM) auf dem Hypervisor ausgeführt. Dadurch ist es möglich, zwei getrennte Systeme, sprich Virtual Machines, aufzusetzen. Zudem ist eine Verschlüsselung der Daten möglich, sowohl auf dem Endgerät auf der VM-Ebene als auch beim Transport. Der Nachteil: Dieses Verfahren ist aufwendig und erfordert eine nachhaltige Unterstützung durch den Hersteller des Mobilgeräts. Die Firmen Red Bend und Citrix stellen solche Typ-1-Virtualisierungsplattformen zur Verfügung.

Typ-2-Hypervisors: Sie werden wie eine App auf dem Endgerät ausgeführt und erzeugen dort ein zweites, virtualisiertes Smartphone oder Tablet. Auch in diesem Fall lassen sich private und berufliche Bereiche auf dem Endgerät trennen. Allerdings wirken sich Typ-2-Hypervisors angeblich negativ auf die Batterielaufzeit und die Performance des Endgeräts aus. Zudem muss die Virtualisierungsfunktion Zugriff auf zentrale Funktionen des Betriebssystems haben. Für diesen Ansatz, den beispielsweise VMware/AirWatch bei seinen EMM-Lösungen verwendet, spricht jedoch, dass ein solcher Hypervisor auf einem bestehenden Betriebssystem implementiert werden kann.

Wolfgang Schwab, Manager Advisor und Program Manager Efficient Infrastructure bei der Experton Group

Ein Nachteil dieser Lösung ist, dass Security Enhanced Android vom US-Geheimdienst NSA entwickelt wurde. Zwar soll die Software keine Hintertüren enthalten, über die NSA-Fachleute auf Mobilgeräte mit Knox zugreifen können. Ein gewisser Beigeschmack bleibt dennoch.