Ganzheitlicher Schutz vor Angriffen

Gefahr: Wildwuchs an Tools

von Jürgen Mauerer - 25.05.2020

Richard Werner von Trend Micro hat hinsichtlich der notwendigen Sicherheitslösungen für Unternehmen ganz ähnliche Vorstellungen: Firewall, Endpoint Protection, IAM sowie IDS und IPS sind für ihn ebenfalls obligatorisch.

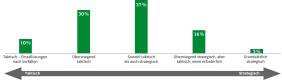

Beim Erkennen (Detection) und der Abwehr (Response) von Angriffen sollten Firmen laut Werner technische Lösungen mit hohem Automatisierungsgrad einsetzen sowie entsprechende Prozesse für den Umgang mit diesen Angriffen installieren, etwa die Meldung von Vorfällen an Behörden infolge von Compliance-Vorschriften wie der DSGVO. Er warnt Firmen aber davor, IPS-Tools unüberlegt zu kaufen, etwa nachdem ein Angriff passiert ist: „Viele Unternehmen kaufen Lösungen für Detection und Response aus taktischen Überlegungen und stellen dann bei der Implementierung fest, dass sie diese gar nicht gebraucht hätten, oder sie werden mangels Fachwissen überhaupt nicht oder falsch implementiert. Strategisches Handeln sieht anders aus.“

Häufig kommt es Werner zufolge in Firmen zu einem Wildwuchs an Security-Tools, die sich in ihren Ansätzen und Funktionen überschneiden und oft von verschiedenen Herstellern stammen. Dies könnten Identity Access Management (IAM) und Privileged Access Management (PAM) oder Mobile Device Management (MDM) und Enterprise Mobility Management (EMM) sein. Hinzu kämen nicht selten Speziallösungen für bestimmte Bereiche wie Produktionssteuerung oder IoT-Anwendungen.

Um Wildwuchs und Inkompatibilitäten zu vermeiden, rät er Firmen dazu, einen Hersteller zu suchen, der mit seinen Lösungen möglichst das gesamte Security-Portfolio abdeckt. „Das ist eine strategische Entscheidung, die Zeit und Geld spart. Bei einer umfassenden Lösung tauschen sich die Technologien untereinander aus, Log-Daten lassen sich über eine zentrale Stelle zusammenfassen, und Firmen haben einen einzigen Ansprechpartner bei Problemen“, resümiert Werner. Häufig setzten Firmen in ihrer Sicherheits-Policy jedoch auf eine Zwei-Engine-Strategie, nutzen also die Scan-Engines von zwei Security-Anbietern, um Bedrohungen und Angriffe besser und schneller zu finden.

Ausweg: Managed Security

Mit Software zur Abwehr von Malware und DDoS-Angriffen oder zur Untersuchung von Sicherheitsverletzungen sind Unternehmen technisch gut auf Vorfälle im täglichen Betrieb gerüstet. Doch damit sind ihre Systeme noch lange nicht sicher. Denn die Bedrohungslandschaft ändert sich ständig, etwa weil Hacker verstärkt KI-Technologien einsetzen. Um damit Schritt zu halten, müssen Unternehmen ihre Sicherheitssysteme kontinuierlich im Auge behalten und aktualisieren.

Hier kommen Managed-Security-Service-Anbieter ins Spiel. Sie entwickeln gemeinsam mit dem Kunden eine Sicherheitsstrategie und übernehmen bei Bedarf auch die komplette IT-Security - von der Beratung über die Installation und den Betrieb bis hin zur forensischen Analyse und dem Erstellen eines Notfallplans. Letzterer beschreibt etwa in Form von Wenn-dann-Szenarien detailliert die einzelnen Schritte und Maßnahmen im Fall einer nicht zu verhindernden Cyberattacke.

Christian Koch von NTT sieht den Hauptvorteil eines Managed-Security-Providers darin, dass Services durch gut geschultes Personal rund um die Uhr erbracht werden. „Gerade angesichts der klaffenden Lücke bei Cybersecurity-Spezialisten profitiert ein Unternehmen durch die Zusammenarbeit mit einem Managed-Security-Provider. Kommt es zu einem Incident, ist eine bessere Skalierung an Fachkräften möglich“, so Koch. Viele große Unternehmen setzen laut Christian Koch beim Schutz auf cloudbasierte, gemanagte Services und sind in diesem Bereich zumeist Vorreiter. Auch für kleine und mittelständische Unternehmen seien Managed-Security-Services aus der Cloud eine Lösung. „Die Investitionskosten sind niedrig, IT-Mitarbeiter werden entlastet und Unternehmen profitieren von IT-Sicherheit auf dem neuesten technischen Standard. Deswegen sind immer mehr kleinere Unternehmen Security-Services aus der Cloud gegenüber aufgeschlossen und können sich den Einsatz vorstellen“, betont Koch.