Physische und virtuelle Container isolieren Daten

Container sind eine praktikable Alternative zu VDI-Umgebungen. „Containerization ist im Bereich Mobile Security die beste Art, um Geschäftsdaten zu sichern und von privaten Daten zu isolieren“, sagt Stratos Komotoglou, EMEA Product Marketing Manager bei MobileIron. „Neben der Sicherheit und der Verschlüsselung sollte vor allem die native Benutzererfahrung im Vordergrund stehen.“

Sinisha Patkovic, Vice President Security Advisory bei Blackberry/RIM: „Die negativen Erfahrungen von Usern mit Container-Technologien haben viele CIOs dazu bewogen, Sicherheits- und Management-Tools von Mobilsystemen zu entfernen.“

Die Container müssen demzufolge im Hintergrund arbeiten, auf der Betriebssystemebene. „Der Nutzer darf nicht daran gehindert werden, mit nativen Apps zu arbeiten“, so Komotoglou weiter. Native Applikationen sind beispielsweise Browser, Mail-Clients und Messaging-Apps, die zusammen mit dem Mobilbetriebssystem ausgeliefert werden oder die der Nutzer auf seinem System installiert.

Genau dies können Physical Containers nicht leisten. Sie werden mit Hilfe von Typ-1-Hypervisoren eingerichtet, setzen direkt auf der Hardware des Mobilgeräts auf und führen das Betriebssystem und die Apps als Virtual Machines (VM) aus. Das Resultat sind zwei komplett getrennte Systeme, etwa eines für den privaten Gebrauch und eines für die berufliche Nutzung.

Dieser Ansatz ist in hohem Maß sicher, weil der Nutzer quasi zwei separate Endsysteme auf einem Smartphone oder Tablet nutzt. Private und geschäftliche Sphäre sind komplett getrennt. Allerdings müssen die Prozessoren der Mobilsysteme und die Betriebssysteme diese Form der Virtualisierung auch unterstützen.

Virtuelle Container

Eine Alternative sind Typ-2-Hypervisoren. Sie werden wie eine App auf dem Endgerät ausgeführt und richten dort eine Sandbox oder eine Art Java Virtual Machine ein. In dieser separaten Umgebung laufen die Unternehmens-Apps und Daten, die nicht mit dem privaten Teil eines Smartphones in Berührung kommen sollen, werden in verschlüsselter Form gespeichert. Vergleichbare Ansätze sind aus dem Desktop-Bereich bekannt, etwa von den Softwareherstellern Parallels und VMware, um beispielsweise auf einem Mac-Rechner Windows oder Linux zu installieren.

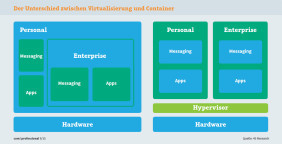

Virtualisierung und Container: Mit Hilfe von Virtualisierung werden auf einem Mobilgerät zwei Systemumgebungen eingerichtet, die unabhängig voneinander agieren (rechts). Container sind separate Bereiche auf derselben Systemplattform (links).

Zu den Vorteilen solcher virtuellen Container zählt, dass sie ebenfalls eine strikte Trennung von Arbeits- und privaten Bereichen auf dem Mobilsystem ermöglichen. Administratoren können dies mit Hilfe von Policies regeln. Eine Vorgabe kann beispielsweise untersagen, dass Daten aus dem Unternehmens-Container in den privaten Bereich kopiert werden oder der User Informationen per E-Mail an private Accounts versendet. Ein weiterer Pluspunkt aus Sicht der IT-Abteilung: Für alle Apps lassen sich zentral Sicherheits-Policies festlegen. Das vereinfacht das Management.

Doch dieser One-Size-Fits-All-Ansatz ist auch ein potenzieller Schwachpunkt. Denn er geht davon aus, dass die Apps und Daten im Container nicht manipuliert oder mit Schadcode verseucht wurden. Eine gefährliche App kann somit die Sicherheit des gesamten Containers kompromittieren.

Mobile Container und Sicherheit |

Unternehmen, die mobile Container einsetzen, sollten sich über eines im Klaren sein: Auch solche Lösungen bieten keinen lückenlosen Schutz vor Hacker-Angriffen und Betrugsmanövern mittels Social-Engineering-Techniken. |

Die amerikanische IT- und Netzwerksicherheitsfirma Gotham Digital Science (GDS) hat Schwachstellen von Mobile-Application-Management-Lösungen aufgedeckt, die mit App Wrapping und SDKs (Software Development Kits) arbeiten. In einem Fall wurde beispielsweise der Schlüssel, mit dem Anwendungen und Daten geschützt wurden (Key Encryption Key, KEK), nicht mit dem Passwort des Nutzers erzeugt. Vielmehr speicherte ihn die MAM-Anwendung (Mobile Application Management) auf dem Endgerät. Das bedeutet, dass ein technisch versierter Cyber-Krimineller mit Hilfe dieser Daten selbst einen KEK erzeugen konnte. Dazu musste er nur in den Besitz des Smartphones oder Tablets kommen.

Zudem kritisieren Ron Gutierrez und Stephen Komal von GDS, dass einige MAM-Produkte und deren Container-Komponenten die Namen und Metadaten von verschlüsselten Dateien im Klartext speichern. Das gibt Angreifern Hinweise auf Dateien mit sensiblen Inhalten. Die gängige Praxis ist beziehungsweise sollte sein, dass auch diese Informationen verschlüsselt werden.

Ein drittes Beispiel: Eine Mobile-Application-Management-Software enthielt eine Komponente, mit der User vermeintlich gelöschte Inhalte auf Mobilsystemen wiederherstellen konnten. Die Ursache war ein Fehler in der Funktion, die ein Fernlöschen von Daten auf Mobilsystemen ermöglicht, die mit Container beziehungsweise App Wrapping arbeiten. Ein Remote Wiping ist hilfreich, wenn ein Smartphone oder Tablet gestohlen wurde, verloren ging oder ein Mitarbeiter das Unternehmen verlassen hat. In diesem Fall sollte die IT-Abteilung in der Lage sein, den Container mit Unternehmensdaten zu löschen. |

Ein weiterer möglicher Schwachpunkt betrifft die Handhabung: Je nachdem wie ein Anbieter seine Container-Lösung designt hat, kann der Zugriff auf Applikationen und Daten im Container gewohnte Arbeitsabläufe beeinträchtigen. Bei der Anwendung von Samsung Knox Workspace beispielsweise funktioniert der Wechsel relativ einfach, indem der User die entsprechende Schaltfläche antippt. Allerdings ist auch in diesem Fall beim Wechsel vom privaten Bereich zum Unternehmens-Container eine Authentifizierung des Nutzers erforderlich.