Sicherheit

Trojaner blieb fünf Jahre unentdeckt

von

Thorsten

Eggeling - 16.01.2013

Kaspersky Lab berichtet von einer weltweiten Spionage-Kampagne namens "Red October". Bereits seit mindestens fünf Jahren werden weltweit Organisationen und Regierungsstellen ausspioniert.

Experten von Kaspersky Lab erhielten bereits im Oktober vergangenen Jahres Hinweise auf eine Spionage-Infrastruktur, die es gezielt auf sensible Daten in Netzwerken von diplomatischen, wissenschaftlichen oder Regierungs-Einrichtungen abgesehen hat. Nach eingehender Untersuchung hat das Sicherheitsunternehmen nun einen Forschungsbericht veröffentlicht. Demnach greift der auf den Namen "Red October" - abgekürzt "Rocra" - getaufte Schädling umfassend auf Daten von Computern, mobilen Geräten, E-Mail- und FTP-Server sowie Netzwerk-Hardware zu. Weltweit sollen über die Jahre Hunderte von Spitzeneinrichtungen damit infiziert worden sein.

Primäre Angriffsziele waren Organisationen aus osteuropäischen und zentralasiatischen Ländern und ehemaligen Sowjet-Republiken. Die höchste Zahl an Infektionen wiesen Russland, Kasachstan und Aserbaidschan auf. Aber auch Westeuropa und Nordamerika blieben nicht unbehelligt.

Sicherheitsforscher vergleichen "Red October" aufgrund seiner komplexen Kontroll-Infrastruktur mit dem Supertrojaner "Flame". Nach Analyse der Registrierungs-Daten der Kommando-Server und Domains ist die Spionage-Infrastruktur mindestens seit 2007 aktiv und bis jetzt im Einsatz. Die Server selbst befinden sich in verschiedenen Ländern, jedoch fand Kaspersky Lab die meisten davon in Deutschland und Russland. Viele Server dienen allerdings nur als Proxies, über die die Autoren des Schädlings die Ortung der wahren Kontroll-Server erschweren. Nach Auswertung der Registrierungs-Daten der Command-and-Control-Server (C&C) und der ausführbaren Dateien stammen die Autoren von "Red October" vermutlich aus dem russischen Sprachraum.

So funktioniert "Red October"

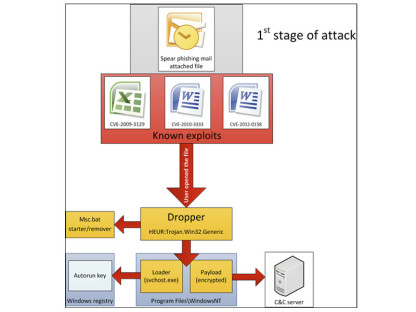

Die Sicherheitsexperten fanden mindestens drei verschiedene und bereits bekannte Exploits in Microsoft Excel- und Word-Dokumenten. Die Angriffe erfolgten über "Spear Phishing". Dabei versendeten die Angreifer individuell gestaltete E-Mails mit infizierten Anhängen. Öffnete eine Zielperson das Dokument, lud die Hauptkomponente des Schädlings weitere Module über die C&C-Server herunter.

Die Sicherheitsexperten fanden mindestens drei verschiedene und bereits bekannte Exploits in Microsoft Excel- und Word-Dokumenten. Die Angriffe erfolgten über "Spear Phishing". Dabei versendeten die Angreifer individuell gestaltete E-Mails mit infizierten Anhängen. Öffnete eine Zielperson das Dokument, lud die Hauptkomponente des Schädlings weitere Module über die C&C-Server herunter.

Für einen erfolgreichen Angriff nutzten die Täter verschiedene Sicherheitslücken, unter anderem in Word, Excel und dem Adobe Reader. Systematisch erstellte Listen ermöglichten Folge-Angriffe. Laut Bericht zielten die Angreifer hauptsächlich auf Dateien mit der Endung „.acid“ ab. Sie wird von der Software "Acid Cryptofiler" generiert und wird als Verschlüsselungsprogramm auch von der Europäischen Union und der Nato eingesetzt.

Die von "Red October" gesammelten Dateien sind nach Angaben von Kaspersky von höchster Wichtigkeit. Sie umfassen geopolitische Daten, die von Nationalstaaten genutzt werden können. Wer hinter der gefährlichen Spionagesoftware steckt, ist noch nicht bekannt.