Schwer zu entdecken

Die Techniken des Stealth-Trojaners Regin

von

Robert

Schanze - 27.11.2014

Foto: Shutterstock - lolloj

Der verdeckt arbeitende Trojaner Regin ist im Internet unterwegs. Die Sicherheitsanbieter Trend Micro und Tenable Network Security haben bereits Hinweise zu den Techniken des Trojaners veröffentlicht.

Der Trojaner Regin ist eine fortschrittlicher Trojaner, der Computer infiziert und diese versucht so unauffällig wie möglich zu überwachen. Trend Micro, einer der größten Anbieter von Sicherheits-Software, hat nun eine Liste der Techniken veröffentlicht, die Regin vermutlich einsetzt, um unerkannt zu spionieren.

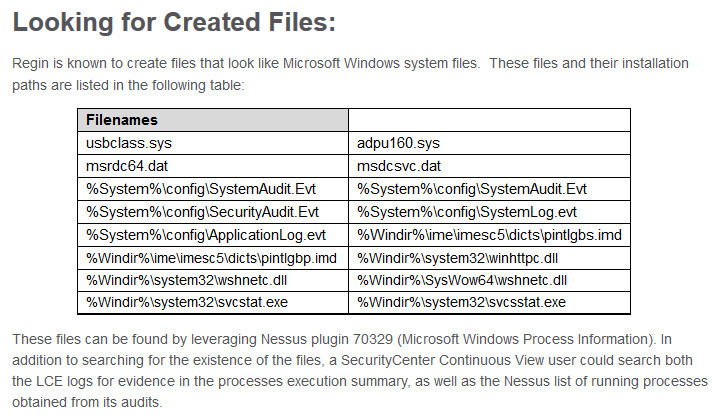

Im Forum von Tenable Network Security – einem Spezialisten für Netwerküberwachung – wurden bereits Anzeichen für eine Regin-Infektion diskutiert. Demnach tarnt sich Regin, indem er eigene Programmdateien als Microsoft System-Dateien tarnt und dabei entsprechende Dateinamen nutzt. Außerdem modifiziere Regin verschiedene Registry-Einträge des Windows-PCs.

Anzeichen einer Regin-Infektion: Laut dem Forum von Tenable Network Security erstellt Regin Dateien, die wie Systemdateien von Windows aussehen.

Aufgrund seiner Programmarchitektur wird Regin auch als Stuxnet-Nachfolger beschrieben, einem bösartigen Computerwurm, der vor vier Jahren ebenfalls andere Computer überwacht hat.