SSL-Zertifikate

Ist Microsofts Zertifikatsupdate gefährlich?

von

Konstantin

Pfliegl - 31.07.2013

Foto: Fotolia - Maxkabakov

Derzeit macht in den Medien die Meldung die Runde, dass eine Hintertür in Windows die HTTPS-Verschlüsselung von Webseiten gefährdet. Doch wie gefährlich ist diese Sicherheitslücke wirklich?

Aufgrund der Berichterstattungen über diverse staatliche Schnüffelaktionen sind viele Internetnutzer derzeit besonders aufmerksam, wenn es um die Sicherheit ihrer Daten geht.

Derzeit macht in den Medien die Meldung die Runde, dass es eine Hintertür in Windows gibt. Diese soll es Geheimdiensten ermöglichen, jederzeit scheinbar sicher verschlüsselte Internetverbindungen zu belauschen. Dabei handelt es sich um SSL-verschlüsselte Internetverbindungen. Diese erkennen Sie an der Internetadresse, die mit „https://“ beginnt.

Der IT-Sicherheits-Dienstleister Tele-Consulting hat sich die Sicherheitslücke einmal näher angesehen und analysiert, welche Gefahr wirklich davon ausgeht.

Wie funktioniert das mit den Zertifikaten?

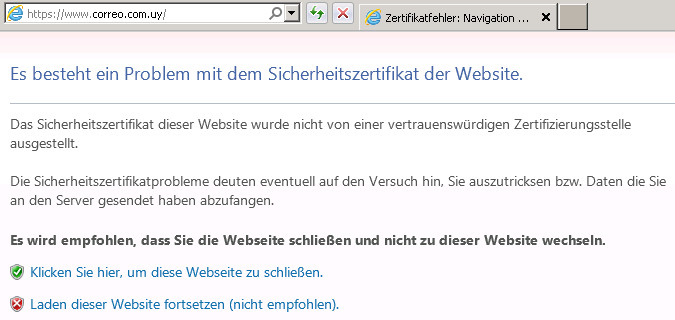

Unbekanntes Zertifikat: Wenn der Browser das SSL-Zertifikat einer Webseite als nicht vertrauenswürdig einstuft, dann erscheint eine Fehlermeldung — wie hier im Internet Explorer

(Quelle: Tele-Consulting)

Doch woher weiß nun ein Browser, ob eine CA vertrauenswürdig ist? Dazu ist im Browser eine Liste mit vertrauenswürdigen CAs hinterlegt. Wenn Sie nun eine HTTPS-Seite aufrufen, dann prüft der Browser, welche Certification Authority das Zertifikat der Seite ausgestellt hat und ob die CA als vertrauenswürdig bekannt ist. Bei einer vertrauenswürdigen Quelle zeigt der Browser die Seite an. Andernfalls zeigt er eine Fehlermeldung an.

Und wo ist die Sicherheitslücke?

Die Liste der vertrauenswürdigen CAs ändert sich ständig. Um die Liste im Betriebssystem aktuell zu halten, wird diese seit Windows Vista automatisch aktualisiert.

Wenn Sie eine Seite öffnen, deren Zertifikats-austellende Certification Authority unbekannt ist, dann fragt Windows-Update bei Microsoft nach, ob die Zertifizierungsstelle bekannt ist. Falls die CA als vertrauenswürdig bekannt ist, dann landet sie im Zertifikatsspeicher des Betriebssystems. Darauf können dann Browser bei Bedarf zugreifen. Das sind zum Beispiel neben dem Internet Explorer auch Chrome und Safari.

Und in diesem Update-Prozess sehen nun einige eine Sicherheitslücke. So soll es damit möglich sein, Internetnutzern jederzeit zusätzliche Zertifikate unterzuschieben, die ein knacken der Verschlüsselung ermöglichen sollen. Denn der Anwender merkt es nicht, wenn die Liste der vertrauenswürdigen CAs im Hintergrund aktualisiert wird.

Wie gefährlich ist die Sicherheitslücke?

Laut Tele-Consulting ist ein Ausnutzen der Sicherheitslücke zwar durchaus möglich — in der Praxis ist es aber eher unwahrscheinlich.

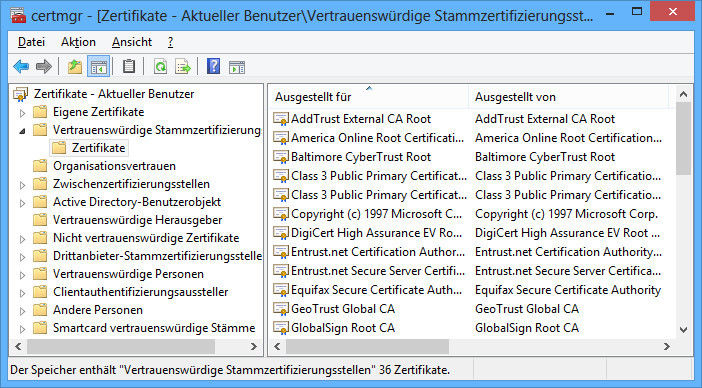

Vertrauenswürdige Zertifikatsstellen in Windows 8: Eine manipulierte Certification Authority würde im Zertifikatsspeicher des Betriebssystems auftauchen

So müssten die Geheimdienste erst einmal den Anwender identifizieren, dessen Verschlüsselung sie knacken möchten. Dann müssten die Geheimdienste dafür sorgen, dass eine verschlüsselte Seite, etwa die einer Bank, ein manipuliertes Zertifikat sendet, dass dem Browser unbekannt ist. Microsoft müsste dann mit dem Geheimdienst kooperieren und dem Browser mitteilen, dass das falsche Zertifikat vertrauenswürdig ist.

Der Browser nutzt dann das falsche Zertifikat und nutzt eine Verschlüsselung, für die es eine Hintertür gibt.

Ein versierter Internetnutzer würde das vielleicht sogar merken. Denn das falsche Zertifikat findet sich in Windows in der Liste der vertrauenswürdigen Zertifikate. Die Liste öffnen Sie mit [Windows R] und certmgr.msc.

Weitere Details zu der Sicherheitslücke und wie gefährlich sie wirklich ist, lesen Sie im Weblog von Tele-Consulting.

Fazit

Das automatische Update der CA-Liste lässt sich zwar in Windows abschalten — wir raten aber davon ab. Denn dann kann es passieren, dass Sie beim Öffnen von verschlüsselten Seiten immer wieder Fehlermeldungen bekommen.

Aber es gibt auch eine ganz einfache Lösung: Nutzen Sie einfach den Firefox-Browser. Er verwendet eine eigene Liste der vertrauenswürdigen CAs und nicht die Liste von Windows.

Weitere Details zu verschlüsselten Verbindungen lesen Sie im Artikel „Was sind Zertifikate?“.