iOS-Sicherheitsleck

iPhone-Hotspot in einer Minute geknackt

von

Michael

Rupp - 17.06.2013

Foto: Friedrich-Alexander-Universität Erlangen-Nürnberg

Wer Tethering am iPhone oder iPad aktiviert und das Gerät damit zum Hotspot macht, riskiert unerwünschte Mitsurfer. Apples persönlicher Hotspot in iOS ist nämlich nur vermeintlich sicher.

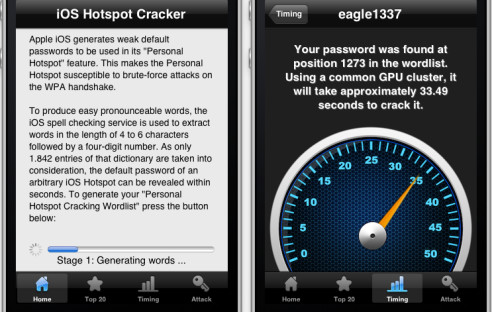

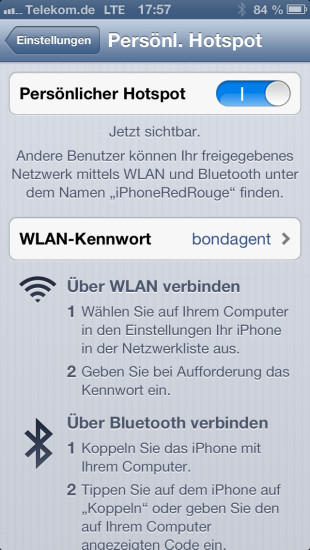

Unter der Bezeichnung „Persönlicher Hotspot“ hat Apple die Tethering-Funktion beim iPhone und iPad eingebaut. Damit lässt sich das Gerät als WLAN-Hotspot nutzen, über den andere WLAN-Geräte in Reichweite online gehen können. Eine praktische Sache, denn so spart man sich die Anschaffung teurer Hardware mit Mobilfunkanbindung und von Zusatzkarten seines Handy-Providers. Ein Passwort soll unerlaubtes Surfen durch Dritte verhindern. Allerdings ist der Kennwortschutz für das Tethering am iPhone und iPad blitzschnell geknackt, wie Forscher an der Friedrich-Alexander-Universität Erlangen-Nürnberg nachgewiesen haben. Nicht mal eine Minute lang kann Apples Kennwortsperre einem Hackerangriff standhalten.

Der persönliche iOS-Hotspot, über den andere WLAN-Geräte in Reichweite online gehen können, ist nur schwach geschützt.

Derzeit sind Smartphone-Prozessoren zu langsam, den Hotspot on-the-fly zu knacken. Daher nutzen die Forscher momentan mehrere miteinander gekoppelte Grafikprozessoren zur Entschlüsselung der Hotspot-Sperre in unter einer Minute. Möglich wäre es aber auch, das Knacken ins Netz auszulagern und ein Smartphone als mobiles Hack-Frontend einzusetzen.

Fazit

Die PSK-Problematik trifft nicht nur Apple, sondern auch andere Verfahren, die darauf basieren. Allerdings ist der genutzte Algorithmus eine Entwicklung von Apple.