"Most Wanted Malware"

Emotet meldet sich zurück

von

Jens

Stark - 12.07.2022

Foto: Jorge Lascar/Wikimedia

Der berüchtigte Trojaner Emotet ist zurück und setzt sich gleich an die Spitze der Malware-Topten von Check Point. Laut Eset haben die Emotet-Betreiber ihre Taktik geändert.

Der vielfältige Trojaner Emotet meldet sich zurück und erobert gleich die Top-Position in der "Most Wanted Malware"-Liste von Check Point Software Technologies in der Schweiz. Mit seiner Schadsoftware-"Hitparade" ermittelt der Cybersecurity-Spezialist jeden Monat die Malware-Typen, die das Forscherteam auf Unternehmensrechnern der Schweiz und weltweit am häufigsten gefunden und ausgefiltert hat.

Rang |

Malware-Familie |

Art der Schadsoftware |

Verbreitung Schweiz |

Globale Verbreitung |

1 |

Emotet |

Trojaner |

4.12% |

14.12% |

2 |

Remcos |

Remote-Access-Trojaner |

2.22% |

2.18% |

3 |

Formbook |

Infostealer |

2.06% |

4.38% |

4 |

Nanocore |

Remote-Access-Trojaner |

1.43% |

1.37% |

5 |

GuLoader |

Downloader |

1.27% |

0.97% |

5 |

AgentTesla |

Remote-Access-Trojaner |

1.27% |

2.84% |

7 |

XMRig |

Kryptominer |

1.11% |

2.52% |

8 |

Fujacks |

Wurm |

0.63% |

0.55% |

8 |

Netwire |

Remote-Access-Trojaner |

0.63% |

0.75% |

8 |

TeslaCrypt |

Ransomware |

0.63% |

0.34% |

8 |

Tofsee |

Downloader |

0.63% |

0.88% |

8 |

Valyria |

Windows-Backdoor |

0.63% |

0.38% |

8 |

AsyncRat |

Trojaner |

0.63% |

0.61% |

Geänderte Taktik

Der Grund: Die Cyberkriminellen haben offenbar ihre Taktik geändert, nachdem ihnen Microsoft durch die standardmäßige Blockade von VBA-Makros (Visual Basic for Applications) bei aus dem Internet heruntergeladenen Office-Dateien einen beliebten Verbreitungsweg verbaut hatte.

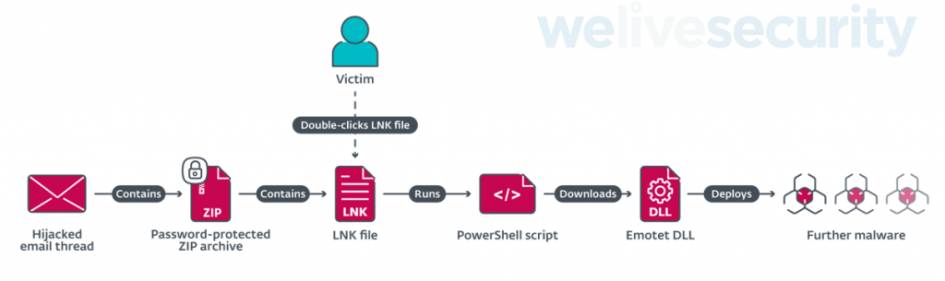

So berichtet der IT-Security-Spezialist Eset in einem Blog-Beitrag, dass die Emotet-Betreiber nun keine Word-Dateien mehr im Anhang ihrer Phishing-Mails verschicken, sondern eine Verknüpfungsdatei (LNK). Wird diese per Doppelklick geöffnet, wird eine Zielressource gestartet, etwa ein PowerShell-Skript, das dann Emotet herunterlädt und ausführt.

Schematische Darstellung einer der neuen Verbreitungsweisen von Emotet

(Quelle: Eset )

Die Eset-Experten haben zudem festgestellt, dass die Emotet-Betreiber ihren Opfern ein ZIP-Archiv, das auf OneDrive gespeichert wird, unterzujubeln versuchen. Dieses enthält Microsoft-Excel-Add-in-Dateien (XLL), mit denen sich benutzerdefinierte Funktionen zu Excel hinzufügen lassen. Wenn diese Dateien extrahiert und heruntergeladen werden, führen sie ebenfalls Emotet aus.

Schließlich wurde im Juni eine neue Variante des Trojaners entdeckt, die neue Schadroutinen aufweist. So stiehlt diese Emotet-Version nun auch Kreditkartendaten und nimmt Anwender des Browsers Chrome ins Visier.