OpenSSL

7 Fragen & Antworten zum Heartbleed Bug

von

Stefan

Kuhn - 11.04.2014

Der Heartbleed Bug ist die gravierendste Sicherheitslücke in der Geschichte des Internets. com! klärt die wichtigsten Fragen zu dem schwerwiegenden OpenSSL-Fehler.

Mehrere Versionen der OpenSSL-Bibliothek weisen eine äußerst schwerwiegende Sicherheitslücke auf. Der Heartbleed Bug gefährdet die verschlüsselte Kommunikation im Internet und liefert Angreifern private Schlüssel von Serverzertifikaten, Benutzernamen und Passworte.

com! beantwortet die wichtigsten Fragen zu der vom Bundesamt für Sicherheit in der Informationstechnik (BSI) als kritisch eingestuften Schwachstelle und zeigt auf, welche Maßnahmen Internet-Nutzer nun ergreifen sollten.

Was genau ist der Heartbleed Bug?

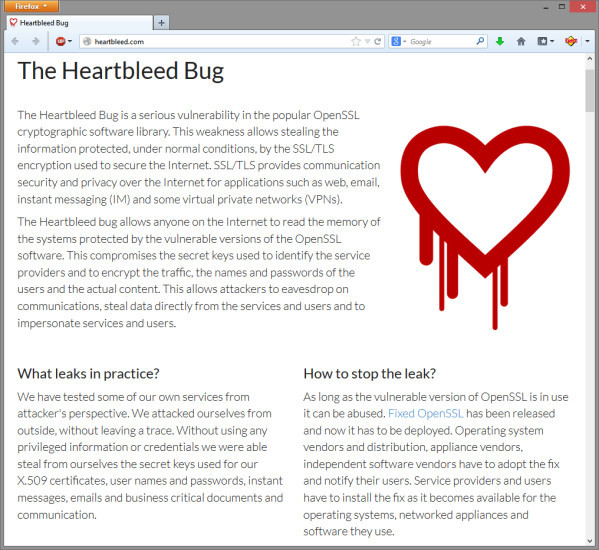

Heartbleed Bug: Die Sicherheitsexperten von Codenomicon, die den OpenSSL-Fehler ebenso wie ein Google-Sicherheitsteam entdeckten, beschreiben die schwerwiegende Sicherheitsklücke auf der Website heartbleed.com.

Durch einen Programmierfehler bei der Umsetzung der Heartbeat-Funktion überprüft OpenSSL aber nicht die Länge dieser Statusmeldungen. Sendet der Angreifer nun eine sehr kleine Statusmeldung und täuscht dem Server dabei eine größere Statusmeldung vor, dann reserviert OpenSSL zuviel Speicherplatz für diese Statusmeldung. Wird die Statusmeldung erneut ausgelesen und an die Gegenstelle zurückgeschickt, dann kann der Angreifer Daten wie private Schlüssel des Serverzertifikats, Benutzernamen und Passworte erbeuten.

Für Laien mag das kompliziert klingen, doch der Angriff ist trivial einfach. Deshalb ist auch davon auszugehen, dass Datendiebe die Sicherheitslücke spätestens seit ihrem Bekanntwerden ausnutzen.

Warum ist der Heartbleed Bug so gefährlich?

Der Heartbleed Bug kompromittiert gesicherte SSL-Verbindungen im Internet, die gerade die Übertragung sensibler Informationen, etwa Kreditkartendaten beim Online-Einkauf oder Login-Daten beim Online-Banking, absichern sollen. Eine sichere Kommunikation im Internet wird somit vollständig ausgehebelt.

Zudem verwenden die unterschiedlichsten Internet- und Netzwerk-Dienste die OpenSSL-Verschlüsselung. Betroffen sind deshalb nicht nur Webserver, sondern auch E-Mail-Server, FTP-Server, VPN-Server oder Router und NAS-Server, die OpenSSL zur Verschlüsselung von Fernzugriffen verwenden.

Welche OpenSSL-Versionen sind betroffen?

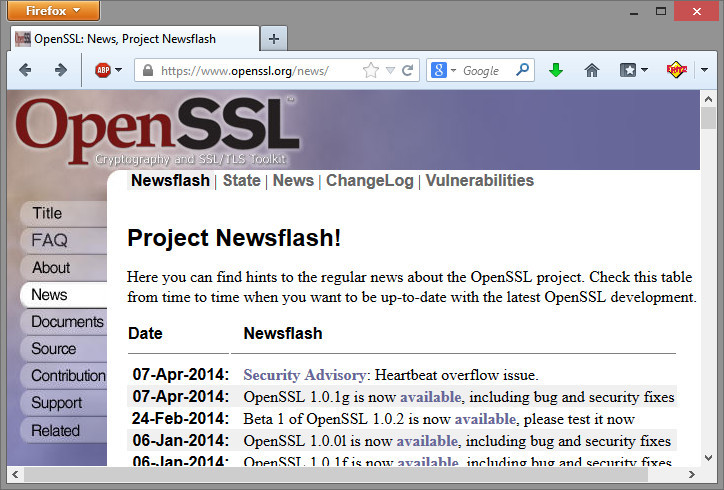

OpenSSL: Die freie Software für Transport Layer Security (TLS/SSL) kommt immer dann zum Einsatz, wenn sensible Daten verschlüsselt über das Internet übertragen werden sollen.

- OpenSSL Version 1.0.2-beta1 ist gefährdet, aber kaum verbreitet

- OpenSSL Version 1.0.1g (vom 7. April 2014) ist nicht gefährdet. Hier wurde der Heartbleed Bug bereits behoben.

- OpenSSL Version 1.0.1 bis einschließlich 1.0.1f ist gefährdet

- OpenSSL Version 1.0.0 ist nicht gefährdet

- OpenSSL Version 0.9.8 ist nicht gefährdet

Wie prüfe ich, ob eine Webseite vom Heartbleed-Bug betroffen ist?

Inzwischen gibt es mehrere Online-Tools für deratige Tests. Die Heartbleed Tests von Possible.lv und Filippo.io zeigen beispielsweise nicht nur Administratoren sondern auch Nutzern sicherheitskritischer Online-Dienste, ob ein Server von der Sicherheitslücke betroffen ist.

Beachten Sie: Mit den Prüf-Tools lässt sich zwar testen, ob eine Website vom Hartbleed Bug betroffen ist. Der Betreiber könnte seine OpenSSL-Installlation inzwischen aber schon gepatcht haben. Ob Ihre Kennwörter in den vergangenen Tagen sicher waren, lässt sich mit derartigen Tests folglich nicht beantworten.