Social Engineering - Der Mensch als Firewall

Das SEEF-Framework gegen Social Hacking

-

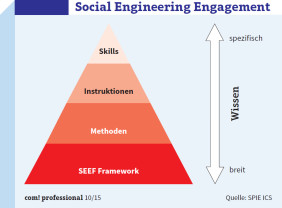

Methoden: Sie beschreiben, wie bestimmte Angriffe ausgeführt werden und liefern so die Grundlage zur Durchführung eines wiederholbaren Assessments, mit dem vergleichbare Resultate erzielt werden können.

Social Engineering Engagement Framework: Das SEEF setzt sich aus Methoden, Instruktionen und Skills zusammen.

Social Engineering Engagement Framework: Das SEEF setzt sich aus Methoden, Instruktionen und Skills zusammen.

- Instruktionen: Zu jeder Methode erklären spezifische Instruktionen, wie diese genau angewendet werden. Die Instruktionen sind länder- und/oder industriespezifisch und werden situationsgerecht angewendet, je nachdem ob beispielsweise eine Attacke in einer Bank oder in einer Bundesverwaltung angenommen wird.

- Skills: Methoden und Instruktionen erwachen nur zum Leben, wenn sie mit Skills gepaart werden. Für eine bestimmte Angriffsweise, zum Beispiel bei Impersonation (imitierte Repräsentation), wird ein Mitarbeiter mit dem nötigen Fachwissen eingesetzt. Solche Skills können zum Beispiel Fachenglisch, IT-Know-how und die Kenntnis über die IT-Organisation des Unternehmens sein.

Schweregrade von Social-Engineering-Angriffen |

||

Stufe |

Risiko |

Empfehlungen (Genehmigungen, Einverständnis) |

1 |

Legal, nicht invasiv, OSINT |

Der Consultant oder Spezialist kann die Aufgaben nach Erteilung der Genehmigung selbstständig ausführen. Einsatz der eigenen Ressourcen. Einfache Aufgaben wie OSINT (Open Source Intelligence – Informationsbeschaffung im öffentlichen Raum) dürfen fremdvergeben werden. Das Risiko für das Vorhaben kann durch den Linienvorgesetzten eruiert werden. |

2 |

Einfach, lokal oder national, Standardorganisation |

|

3 |

Erhaltung der Integrität (Person oder Organisation) |

|

4 |

Invasiv, intrusiv, internationale oder bekannte Organisation |

Diverse Begleitmaßnahmen erforderlich. Genehmigung der Aufgaben durch Projektleiter und Client Manager. Minimierung oder Absicherung der Risiken. Risikomanagementplan, Informieren des Einsatzteams. Zur Risikominimierung müssen einzelne Schritte im Vorhaben als separate Aufgaben geplant werden (keine Verkettung). Es dürfen nur erfahrene Mitarbeiter eingesetzt werden. Das Vorhaben muss laufend überwacht werden. Juristische Unterstützung erforderlich und obligatorisch. |

5 |

Ethisch fragwürdig |

|

6 |

Geringes Risiko der Illegalität, gesetzliche Implikationen nicht ganzheitlich bekannt |

|

7 |

Invasiv, intrusiv, international, Organisation im öffentlichen Interesse |

Wird die Intensitätsstufe während eines Auftrags erhöht, müssen sofort Risikominimierungsmaßnahmen eingeleitet werden, um das Risiko auf ein akzeptables Niveau zu senken oder den Auftrag zu stoppen. Aktive Unterstützung der Behörden im Fall einer Untersuchung. Obligatorische Meldung von Verbrechen. Segmentierung des Vorhabens in diskrete Aufgaben. Gegebenenfalls Unterstützung durch externe Service-Provider bei Indikatoren bestimmter Risiken. |

8 |

Erpressung, unethisch, Risiko eines Kollateralschadens, zum Beispiel der Reputation |

|

9 |

Illegal (Kapitalverbrechen), aktives Verbrechen, Körperverletzung |

|

10 |

Höchststrafen, Cyberwar, Spionage, Landesverrat, Verletzung von internationalem Recht und Kriegsrecht |

Nicht ausführen! Nur als Referenz und um die Bandbreite potenzieller Angriffe zu verdeutlichen, die tatsächlich auch schon vorgekommen sind. |

11 |

||

12 |

||