Datenschutz-Grundverordnung

Personenbezogene Daten orten und löschen

von

Peter

Geiser

Peter

Schäuble - 11.08.2017

Foto: Jemastock / Shutterstock

Unternehmen müssen künftig genau wissen, wo sensible Daten liegen. com! professional wirft einen Blick auf die Anforderungen der EU-Datenschutz-Grundverordnung GDPR.

Dieser Artikel wurde von Kasper Geiser, Geschäftsführer des Hosting-Anbieters Aspectra, und Peter Schäuble, Geschäftsführer von Eurospider, verfasst.

Die neue Datenschutz-Grundverordnung der EU (General Data Protection Regulation, GDPR) fordert, dass personenbezogene Daten auf Wunsch sofort gefunden und unter gewissen Voraussetzungen gelöscht werden. Die Unternehmen müssen deshalb künftig genau wissen, wo ihre Daten liegen, wie schützenswert diese im Einzelnen sind und wie sie verarbeitet werden. Da sich im Zeitalter von Software as a Service, Cloud-Computing und Outsourcing die Daten schnell verteilen, ist diese Kontrolle nicht leicht zu erlangen.

Überblick verschaffen

Mit der GDPR fallen deutlich mehr Daten in den Verantwortungsbereich einer Firma als bisher. Die Verordnung erfasst auch Daten, die der Inhaber intuitiv nicht zu den eigenen Daten zählt. Es ist also unausweichlich, dass sich Unternehmen eine Übersicht über ihre Daten verschaffen und diese klassifizieren. Dabei sind zumindest folgende Fragen zu klären:

- Sind die Geschäftsdaten am richtigen Ort?

- Sind sie geschützt?

- Sind alle Kopien und Speicherorte bekannt?

- Ist vollständig klar, wer Zugriff auf die Daten hat?

Daten klassifizieren

Schutzmaßnahmen lassen sich einfacher ermitteln, wenn die Daten klassifiziert sind, wenn also bestimmt wird, zu welcher Datenkategorie sie gehören. Besonders sensibel und schützenswert sind insbesondere Personendaten mit Angaben über die rassische und ethnische Herkunft, politische Meinungen, religiöse oder philosophische Überzeugungen, Gesundheit oder Sexualleben. Was schützenswert ist, unterscheidet sich jedoch von Unternehmen zu Unternehmen.

Hat der Dateninhaber die Liste der Datenkategorien und deren Schutzbedarf erstellt, müssen alle zu schützenden Daten gefunden und einer Kategorie zugeordnet werden.

Daten finden

Die Herausforderung besteht darin, Personendaten über verschiedene Systeme hinweg zu finden. Dies macht den Einsatz eines E-Discovery-Systems nötig, das personenbezogene Daten schnell aufspürt. Dabei tauchen oft Daten auf, die keinen unmittelbaren Bezug zur Geschäftstätigkeit des Unternehmens aufweisen, etwa solche, die unabsichtlich aufgrund einer falschen Systemkonfiguration gesammelt wurden.

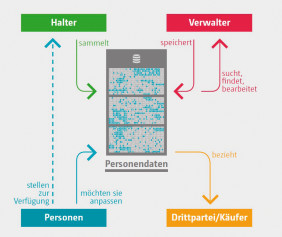

Darüber hinaus betreffen die Bestimmungen der EU-Datenschutz-Grundverordnung nicht allein die Dateninhaber, sondern auch die Datenverarbeiter. Dateninhaber wissen in der Regel, welche Daten sie zu welchem Zweck sammeln. Datenverarbeiter hingegen bearbeiten, speichern oder bewahren Daten auf, ohne sie jedoch selbst zu verwenden oder zu verändern. Beide Gruppen werden auf E-Discovery angewiesen sein.

Nur scheinbar anonym

Die Gesetzgebung beschäftigt sich auch mit dem Problem des Profilings. Als Profiling gilt jede Auswertung von Daten, die das Ziel hat, wesentliche persönliche Merkmale zu analysieren oder Entwicklungen vorherzusagen, etwa bezüglich der Arbeitsleistung oder der Gesundheit. Bei diesem Vorgehen reichert ein Programm ursprünglich anonymisierte Daten mit externen Informationen an und ermöglicht so den Rückschluss auf eine Person. Dadurch macht Profiling den Datenbestand, für den ein Unternehmen zuständig ist, wesentlich größer.

Solche Informationen können sich an den verschiedensten Orten einnisten. Applikationsdaten, Anhänge von E-Mails, aber auch Metadaten von Dateien enthalten oft besonders schützenswerte Personendaten. Erfahrungen aus E-Discovery-Projekten zeigen, dass sich solche heiklen Daten auch in Legacy-Applikationen, in Löschordnern, in lokalen E-Mail-Archiven oder in überschriebenen Dokumenten verstecken können.