Infizierte Speichersticks

Jeder Zweite schließt gefundene USB-Sticks an

von

Michael

Kurzidim - 08.08.2016

Foto: solar22 / Shutterstock.com

Menschen sind von Natur aus neugierig. Einem gefundenen USB-Stick mit der Aufschrift "Aktuelle Gehaltslisten 2016" kann nur jeder Zweite widerstehen. Der fahrlässig ausgeführte Klick kann aber teuer werden.

Der Trick, mit Malware infizierte USB-Sticks neben der Kaffeemaschine liegen zu lassen, um sich Zugang zur Unternehmens-IT zu verschaffen, ist nicht neu. Trotzdem fällt immer noch jeder Zweite darauf herein. Zu verführerisch sind anscheinend Labels wie "Aktuelle Gehaltsliste 2016". Die meisten können der Versuchung nicht widerstehen, hat der Sicherheitsspezialist Eli Bursztein in einem Experiment nachgewiesen.

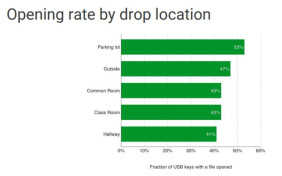

Bursztein, der das "Anti-Abuse"-Team bei Google leitet, ließ 297 infizierte USB-Sticks auf dem Campus der Universität von Illinios liegen. Mit dem Ergebnis: So gut wie alle Sticks wurden mitgenommen. 45 Prozent der Finder klickten auf eine der HTML-Dateien auf dem Stick. Fast die Hälfte machten das sofort nach dem Mitnehmen. Besonders erfolgreich waren die USBs, die die Studenten auf dem Parkplatz gefunden hatten. Also einen unverfänglichen Ort, wo man unabsichtlich schon einmal etwas verliert. 53 Prozent klickten auf Dateien der Parkplatz-Sticks. Die Erfolgsrate der Sticks, die Bursztein im Treppenhaus des Universitätsgebäudes oder im Klassenraum platziert hatte, war nicht ganz so hoch (41 resp. 43 Prozent).

Nicht jeden der Finder trieb die reine Neugier an. Einige wollten lediglich die Identität des Besitzers ermitteln, um den USB-Stick zurückgeben zu können. Trotzdem hätte Malware das Gerät des ehrlichen Finders infizieren können.

Bersztein diskutiert in seinem Blog drei unterschiedliche Arten von USB-Stick-Attacken. Die Erfolgsquoten und die Kosten der Kriminellen für die Herstellung der Sticks variieren:

Social Engineering

Der infizierte Stick enthält HTML-Dateien, auf die der User explizit klicken muss. Diese typische Phishing-Attacke wird gerne dazu benutzt, Login-Daten und Passworte auszuspionieren. Die Herstellung der Sticks ist preiswert, die Erfolgquote beträgt, wie Bernszteins Experiment belegt, etwa 50 Prozent.

HID (Human Interface Device) Spoofing

Der kontaminierte Stick spielt - sobald angeschlossen - dem Device des Finders vor, es handele sich um eine Tastatur. Der Stick schmuggelt per gefakter Tastatureingaben Kommandos auf das Gerät des Opfers. Eine direkte Interaktion des Opfers - wie der Klick auf eine Datei - ist dabei nicht erforderlich. Die Erfolgsquoten sind höher, aber auch die Herstellungskosten.

Zero-Day

USB-Sticks, die Zero-Day-Angriffsvektoren ausnutzen, sind am gefährlichsten und spielen sich so gut wie immer unter dem Sichtbarkeitsradar des Opfers ab. Die Opfer merken oft nicht, dass ihr Device infiziert wurde. Zero-Day-Schwachstellen sind aber in der Regel auf ein bestimmtes Betriebssystem oder auf eine bestimmte Software-Version beschränkt. Opfer mit anderen Versionen oder Betriebssystemen sind nicht gefährdet.

Bersztein präsentierte die Ergebnisse seines Experiments auf der Black Hat Konferenz, die vor einigen Tagen in Las Vegas zu Ende ging. Experten äußern sich skeptisch, die Gefahr, die von infizierten USB-Sticks ausgeht, dauerhaft einzudämmen. Menschen sind von Natur aus neugierig. Sie finden immer gute Gründe, eine risikoreiche Aktion wider besseres Wissen auszuführen.