Redirect to SMB

Passwort-Klau in allen Windows-Versionen

von

Robert

Schanze - 14.04.2015

Angreifer können durch "Redirect to SMB" Windows-Zugangsdaten aus Netzwerken abgreifen. Alle Windows-Versionen inklusive Windows 10 sowie Virenscanner bekannter Hersteller sind betroffen.

Omnipräsente Windows-Schwachstelle: Über die bekannte Sicherheitslücke "Redirect to SMB" lassen sich Zugangsdaten des Netzwerks von Windows PCs, Tablets oder Server abgreifen. Betroffen sollen alle Windows-Versionen einschließlich der Preview von Windows 10 sein sowie zahlreiche Programme von Microsoft, Apple, Oracle und bekannten Antivirenherstellern. Das berichten Sicherheitsforscher von Cylance.

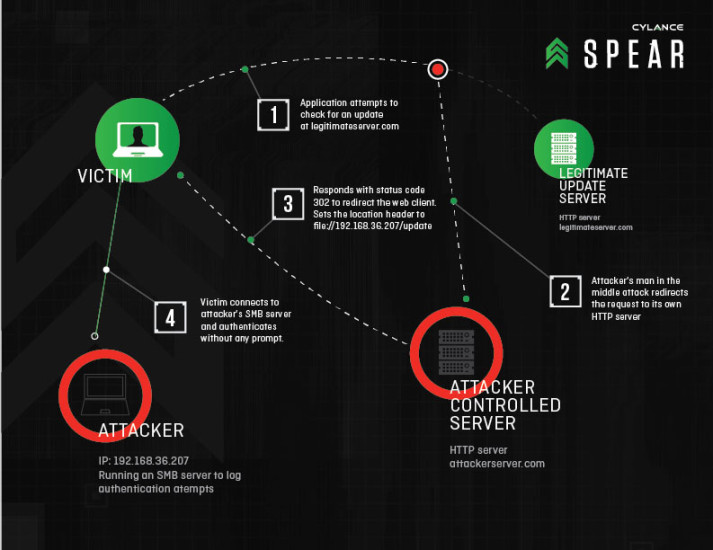

Redirect to SMB: Eine gewöhnliche Update-Anfrage wird auf einen SMB-Server der Angreifer abgeleitet, der für das Abgreifen von Windows-Zugangsdaten zuständig ist.

(Quelle: Cylance )

In ihrem Experiment gingen die Forscher einen Schritt weiter und haben einen Server aufgesetzt, der auf eine gewöhnliche HTTP- und HTTPS-Anfrage eines Bildes einfach auf eine Datei-URL "file://" weitergeleitet hat. Dort startete dann der bereits beschriebene Anmeldeversuch des Betriebssystems, bei dem die Nutzerdaten gestohlen werden können.

Als Schwachstelle wurden in Windows vier Anwendungs-Interfaces (APIs) identifiziert, die eine Weiterleitung von HTTP/HTTPS auf SMB erlauben. Bekannte Software-Hersteller nutzen diese etwa um Updates vom Server abzufragen. Laut den Forscher kann hier durch Man-In-The-Middle-Attacken eine Weiterleitung auf einen vorbereiteten HTTP-Server erfolgen, der wiederum auf den SMB-Server weiterleitet. Dort haben Cyberkriminelle dann Zugriff auf die Anmeldedaten vom Windows-System.

Cylance listet folgende Anwendungen als betroffen (nicht ausschließlich):

Betroffene Software |

|

Microsoft |

Windows, Internet Explorer, Windows Media Player, Excel 2010, Microsoft Baseline Security Analyzer |

Apple |

Apple Software Update, Apple QuickTime |

Virenscanner & Security |

Symantec Norton Security Scan, AVG Free, BitDefender Free, Comodo Antivirus, .NET Reflector, Maltego CE |

Programme |

Adobe Reader, TeamViewer, Box Sync, Github for Windows, PyCharm, IntelliJ IDEA, PHP Storm, JDK 8u31’s installer |

Cylance schreibt in seinem Bericht, dass Cyberkriminelle für einen erfolgreichen Angriff zumindest Zugriff auf Teile des Netzwerkverkehrs des Opfers haben müssen. Eine weitere Angriffsmöglichkeit sollen manipulierte Werbe-Ads bieten. Öffentliche WLAN-Netze seien ebenfalls gefährdet.

Die betroffenen Software-Hersteller wurden bereits informiert. Bis Microsoft ein Update veröffentlicht hat, sollten Windows-Nutzer gemäß den Sicherheitsforschern den ausgehenden Traffic der Ports TCP 139 und TCP 445 des lokalen Netzwerks zum WAN blockieren. Die Datenbank für Software-Schwachstellen Cert rät Entwicklern außerdem sicherzustellen, dass ihre Software für Authentifizierungen nicht das Verfahren NTLM (NT LAN Manager) als Voreinstellung nutzt.